Kerberos hitelesítési aktív könyvtár, konfigurálása Windows és Linux szerverek

Ellenőrizze Kerberos hitelesítés Active Directory

Ellenőrizze Kerberos hitelesítés Active Directory

Helló kedves olvasók, nem is olyan régen dolgoztam a feladatot konfigurálása SQL Szabad csoportok a Windows fürt, ahol a vevők készült szép web-alapú eszközök, minden rendben van, az ügyfél megvárja a következő fejlesztés a helyzet most, nevezetesen a beállítást és végrehajtásának mechanizmusát Single Sign (SSO) vagy orosz egypontos hitelesítés, akkor már ismeri azt, amikor beállítja a VMware vCenter Server. Ez a mechanizmus működik titkosítási protokollt Kerberos, amely fogunk beszélni. Megnézzük, hogyan Kerberos hitelesítés be van jelölve az Active Directory. az a megértés, az elvek, amely segít a megvalósítása egy ponton a hitelesítést.

Azonosítást és a hozzáférés az Active Directory

Domain Services Active Directory (Active Directory Domain Services, AD DS) hitelesítést és hozzáférés (Identity and Access, IDA) vállalati hálózatok számára. Nézzük meg, hogyan követelményeknek és kritériumoknak meg kell felelniük a szerkezet IDA:

- Meg kell tárolni információt Active Directory-objektumok, mint például: a felhasználók, biztonsági csoportok, számítógépek, nyomtatók és egyéb azonosító tárgyakat. Egy objektum azonosító (identity) azt feltételezi, néhány ötlet alapvetően feladata, hogy végezzen semmilyen műveletet a vállalati hálózathoz. Egy egyszerű példa a felhasználó Bob és ő dolgozik dokumentumokat egy megosztott mappát a szerveren. Ezeket a dokumentumokat védett hozzáférés, amely meghatározza a hozzáférés-vezérlési lista (Access vezérlés List, ACL). Hozzáférés a kívánt fájlt kezeli az alrendszer kiszolgáló biztonság, ami egy mappát elérésekor, ő összehasonlítja a felhasználó azonosítására a tárgy a tárgyak, amelyek jelen vannak ez ACL, és már ennek alapján, ő dönt, hogy megadja vagy megtagadja a felhasználói hozzáférést . Mivel a szolgáltatás, számítógépek, csoportok és egyéb tárgyak, hogy bizonyos dolgokat a helyi hálózaton, mindegyiknek megvan a saját azonosító az objektum. Ez az objektum tartalmaz egy csomó információt, amely egyedi mindegyikük, mint például a felhasználó nevét, a SID (Security Identifier, SID), egy jelszót. Annak érdekében, hogy az azonosító az objektum tárolja, szerves része az identitás- és hozzáférés. Minden adatot Active Directory, található a AD könyvtár, amely kezeli a tartományvezérlő.

- Hitelesítési objektum azonosító. Itt az általános elv a amikor a felhasználó hozzáfér a dokumentumot, a kiszolgáló nem jelenik meg neki, amíg ő nem erősítette meg a hitelességét az azonosítás az objektum, amely megjelenik a lekérdezés. Ahhoz, hogy mindezt a felhasználónak valamilyen titkos információt, amelyről ismert, hogy őt és IDA infrastruktúra, így ezek az adatok csak azokhoz képest, amelyek léteznek az azonosító az objektum tárolja idején hitelesítést.

Kerberos hitelesítési protokoll

A Windows operációs rendszer jó, ez a tény, hogy ő nagyon egységes, mivel az interfész SSPI (Security Support Provider Interface). SSPI - mechanizmus a Windows operációs rendszer, amelynek feladata, a rendelkezés az alkalmazások nem függenek a különböző hitelesítési protokoll, döntések, amely lehetővé teszi, hogy a munka teljesen bármelyik, a parafrázis, hogy bármely alkalmazás segítségével bármilyen hitelesítési protokoll. Egy másik nagyon nagy plusz SSPI felület, amely lehetővé teszi, hogy izolálja a hálózati forgalom hitelesítési protokoll, ha egyszerűen, ezek a protokollok függetlenek a hálózati protokollok adatátvitelre, és az alkalmazás általában, hogy az izzó, hogy melyiket használja.

Ez a Security Support Provider szolgáltatók (SSP) készült egy hitelesítési mechanizmus. A Windows operációs rendszer már rendelkezik beépített modulok, de semmi sem akadályozza meg a programozók, hogy, és írja meg, és csatlakoztassa a SSPI

Egyéni kulcs - ha a rendszergazda kezd egy új felhasználót, a jelszó értéke fiók létrehozásakor használt kulcs, ez tárolja a következő objektumot magát AD felhasználó. És a fent leírt módon, a legfontosabb tudni, hogy a tartományvezérlő és a felhasználó, a két fél.

A rendszer kulcs - abban az időben a számítógép input egy Active Directory domain, ő is kap egy egyedi jelszót ezek alapján, és létrehoz egy gombot, mint az összes felhasználó számára. Mégis, vegye figyelembe, hogy ez a jelszó automatikusan változik, minden hónapban, így a régi számítógépek, amelyek már régóta nem szerepel, nem lehet hitelesíteni a domaint, mert a bizalmi kapcsolat elveszett.

Key szolgáltatást (service key) - minden egyszerű, gyakran rendszergazdák futtatni a szolgáltatást hozzon létre egy külön tartomány felhasználói, annak következtében, hogy a szolgáltatás megkapja a kulcsot, de ha ez alatt fut a rendszer számla (helyi rendszer), akkor kap egy számítógépes kulcsot.

Key domainek (inter-birodalom) gombot. Ezzel a gombbal tudja domainek hitelesítés és arra használják, hogy a bizalmi viszony Astive Directory környezetben.

- Nézzük, hogy a Kerberos hitelesítést az Active Directory tartományba. És így a felhasználó vagy a számítógép, próbálják meg a helyi tartomány hálózat a Kerberos protokoll, hogy igazolja a hitelességét ezeket a részleteket, amelynek következtében termel egy adatcsomag, vagy inkább, menetjegy (Ticket), a jobb oldalon az úgynevezett TGT (Jegybiztosító jegy).

Ticket (a jegy) egy titkosított adatcsomagot, hogy adják ki egy megbízható hitelesítés szempontjából a Kerberos protokoll - Key Distribution Center (KDC, Key Distribution Center). TGT titkosított kulcs segítségével közösek a KDC szolgáltatást, azaz az ügyfél nem tudja olvasni az adatokat a jegyet. Ez a jegy által használt ügyfél megszerzése más jegyeket.

- Most, amikor a felhasználó vagy a számítógép a TGT, akkor azt biztosítja bármely szolgáltatás vagy forrás. A jövőben, amikor hivatkozva adott hálózati erőforrások, a felhasználók, bemutatva a TGT kap a KDC bizonyítvány eléréséhez egy adott hálózati erőforrás - Jegyiroda (TGS). Ez a jegy azonosítja a hitelesített felhasználó a szerveren. Felhasználói nyújt TGS jegyet a szerver eléréséhez, akkor elfogadja azt, és erősítse meg a folyosón a hitelesítést. Itt Kerberos és megmutatja annak minden előnyével, ez csak az egyik hálózati bejelentkezés szükséges, és miután megkapta a jegyet TGT ő hitelesítette az egész tartomány egészét, amely megadja neki a lehetőséget, hogy megkapja azonosító jegyet a szolgáltatásokhoz való hozzáférést, anélkül, hogy bármilyen nyilvános adatait, minden ezeket a műveleteket elvégezni miatt beépített ügyfelek és Kerberos szolgáltatásokat Kerberos.

Sam jegymegadási Service két dolog, az első egy példányt a session kulcsot és a fogyasztók tájékoztatására. Ezek az adatok titkosítva kulcsfontosságú megoszlik a szolgáltatásokat, amelyeket a kezelés és KDC. Ez azt jelenti, hogy a felhasználó nem látja az adatokat, de a szolgáltatás vagy a szerver, amely a fellebbezés igen.

Mivel a magas szintű biztonságot a Kerberos protokoll, az adatok átvitele nem fogja látni a jelszavakat, vagy hash érték az egyértelmű. Tovább való működés követelménye szerint ez a protokoll végzi a rendszer időt, amely nem térhet el a tartományvezérlő idő több, mint 5 perc

Egy másik nagyon fontos pont az a tényező, hogy a KDC szolgáltatást kell, hogy pontosan tudja, hogy pontosan mi a szolgáltatás még használatban van, és hogy a titkosítási kulcs termelő folyamat. Ehhez van egy olyan mechanizmus, mint a szolgáltatás egyszerű nevek, sőt egy egyedi szolgáltatás azonosító, amelyet nyilvántartásba az Active Directory-adatbázis. A követelmények, ez egyedinek kell lennie az erdőben. Minden szolgáltatás, amely a Kerberos, kell egy regisztrált SPN. Anélkül, hogy megfelelően beállított protokoll azonosítót a szolgáltatás vagy a szerver nem fog működni.

SPN maga tárolja az attribútum Service-Principal-címe, az egyik fiókból, amelyhez kapcsolódik, és amelynek keretében a szolgáltatás elindul. Így, SPN összekapcsolja minden részét a folyamat. Az ügyfél tudja, amelyre szolgáltatást akar elérni. És amikor építi a kérés kulcs SPN húr, például a DsMakeSpn funkciót. A KDC kiszolgáló, az adatokat fogadó, megtalálja a fiókot, amely alatt a szolgáltatás indul, és egy kulcs használatával ettől Active Directory felhasználói fiók létrehozása jegyiroda hozzáférés és titkosítja ezzel a kulccsal.

Hogy van az én SPN konfiguráció leírták egy cikket.

Részletes ellenőrzést Kerberos elejétől fakitermelés

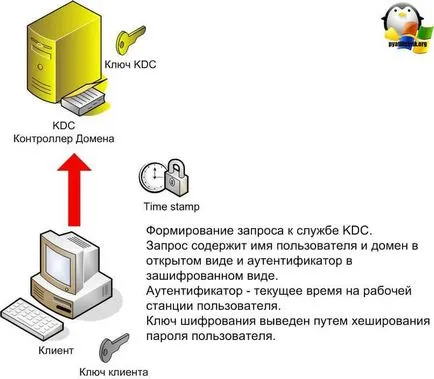

Nézzük a képeket fogom mondani részletesen, hogy a Kerberos hitelesítési attól a pillanattól kezdve a felhasználó belép a jelszót. És így:

- Az ember látja a területen egy bejelentkezési nevet és jelszót a számítógépen

- Számítógép által generált a felhasználó elsődleges adatok kérelmet intéz a tartományvezérlő, különösen a szolgáltatás Key Distribution Center, amely továbbítja KDC felhasználónév a tiszta, a domain név és az aktuális időt a munkaállomáson, még egyszer emlékeztetni arra, hogy ez nem lehet más, mint az idő tartományvezérlő több, mint 5 perc. Az aktuális idő kódolt formában, és fog működni, mint egy hitelesítő. Emlékeztetem Önöket, hogy a titkosítási kulcsot (felhasználói kulcs) generálunk a felhasználó jelszavát, ennek eredményeként a hash.

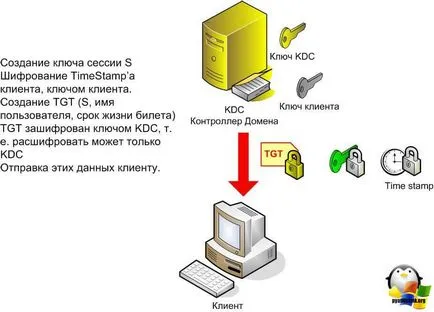

- KDC szolgáltatást látja a kezelését a számítógépet, és elkezdi keresni a felhasználó Active Directory, a felhasználó ellenőrzi a kulcsot, és dekódolja a hitelesítő ha ez lesz az orosz indulási idejét a kérelmet. Aztán Key Distribution Center létrehoz két jegyet. Az első a session kulcsot, akkor szükséges, hogy titkosítja az adatokat a kliens és KDC. Második jegy, jegymegadási jegy (jegymegadási jegyet (TGT)), amint megjelent a felhasználó, aki képes lesz jegyeket kérhet a szolgáltatások és kiszolgálók. A TGT önmagában áll ilyen részből áll: egy példányt a session kulcsot, a befejezési ideje az élet a jegyet, és a felhasználó nevét. TGT van titkosítva a mester kulcsot a szolgáltatás Key Distribution Center, így a felhasználó nem tudja visszafejteni.

- Miután ezek a jegyek generált Key Distribution Center titkosítja a felhasználó hitelesítő (időbélyeg) és egy session key a felhasználói kulcs és csendben átadja azokat a felhasználó számára.

- Mivel a felhasználó, akkor a felhasználói kulcsot, nyugodtan dekódolja jegyeket a Key Distribution Center, valamint ellenőrzi a hitelesítő. Ennek eredményeként most rendelkezik a session kulcsot és a TGT kulcs már befejezte az első szakaszban a Kerberos és a felhasználók már nem kell ezen az ülésen, hogy ezeket a jegyeket.

- A kliens el akarja érni, hogy a szolgáltatás, mivel már a kulcs a többi billentyű (TGT), mert a szolgáltatás elérését biztosítja a KDC egy jegymegadási Ticket és időbélyeg, amely titkosítja a session kulcsot.

- KDC megkapja ezt a kérést, és a jegyeket, visszakereséskor használja a kulcsot. A tartományvezérlő megerősíti, hogy a kérés a megfelelő felhasználói.

- A következő lépés Key Distribution Center, generál két jegyet (Ticket Service (TGS)), egy kérte az ügyfél, egyet pedig a szolgáltatás, amely a kliens hozzáfér. Mind a jegy tartalmazza a felhasználó neve, aki hozzáférést kér, hogy ki kapjon a kérést, az időbélyegző, ami megmondja, ha a jegy jön létre, és az átmeneti időszak az életében, valamint egy új kulcsot KCS. KCS - a kulcs a szolgáltatás és az ügyfél, akinek a feladata, hogy biztosítsa a biztonságos kölcsönhatás közöttük. Következő KDC szolgáltatás titkosítja a jegyet a kulcs használatával kiszolgáló rendszer, és teszi a jegyet a kliens jegyet, amely szintén egy kulcs KCS.

- Most az egész dolog titkosított session kulcsot és elküldi a kliensnek.

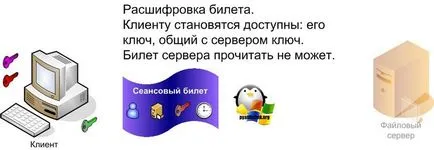

- Az ügyfél kap egy jegyet, dekódolja azt a session kulcsot és TGS látja a jegyet, és KCS, az ügyfél nem tudja olvasni KCS szánt szolgáltatás

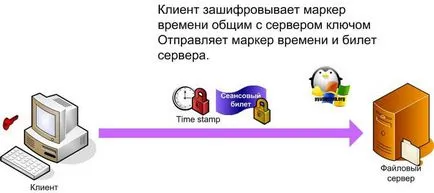

- kliens most létrehoz egy időbélyeg és kódolja KCS kulcs, elküldi együtt a jegyet, a TGS neki szánt.

- Amikor egy szolgáltató szerver megkapja ezt az információt, azonnal meglátja a KDC csomag szánt hogy TGS kulcs (KCS). Ez dekódolja azokat az időbélyeg az ügyfél.

- Mivel mind a két fél TGS kulcs, akkor biztos lehet, hogy az ügyfél helyesen azonosította, azaz a. A. titkosításához az időt jelző használták KCS. Ha szükséges, a választ a szerver a kliens, a szerver használja a kulcsot KCS. Az ügyfél tudja, hogy a szerver megfelelően azonosítható, mert a szerver kell használni, hogy KCS.