Laboratórium penetráció «tesztlaborja v

Néhány szó a laboratóriumban

«Test Lab V.7» egy vállalati hálózat «SecureSoft LLC» virtuális vállalat, amely a Windows és a Linux. Virtuális cég szakosodott szoftverfejlesztő és néhány biztonsági réseket. A résztvevők arra ösztönzik, a talált biztonsági rés a hálózati és kap hozzáférést az összes oldalak «SecureSoft LLC», amelyek mindegyike tartalmaz egy titkos token (vannak 10).

Események időrendje

Először, hogy a sikeres támadás minden csomópont irányított laboratóriumi Omar Ganiev (Beched). 6 nap múlva az intenzív támadás, Omar volt az utolsó token, így válik a harmadik egymást követő bajnoki laboratóriumok «Test Lab».

Ebben a laboratóriumban, mint az előbbi, morogtam, hogy van egy csomó Brutus vagy találgatás, de mégis hasznos ismét =) magad. Az egyik triviális feladat volt a kiaknázása réseket a terminál szerver, ahol szükséges volt, hogy tartsa DLL-eltérítés megkerülve MSE vírusölő. Továbbá, annak ellenére, hogy a zavaró hamis utak kiosztott feladat fórum fórum, ahol szükséges volt, hogy a biztonsági rés kihasználására kezében van, és amely összegzi fuzzing szótárak alapértelmezés Burp Suite. Egyéb feladatok megvalósításában hasznos a standard készségek és a képesség, hogy hasonlítsa össze a különböző eredményeket. Köszönet a szervezőknek, a képzés földre!

Omar Ganiev (Beched) incsecurity.ru

Követve Omar, egy idő után sikerült összegyűjteni az összes zsetont résztvevők MERRON, DarkCat és AV1ct0r. Annak ellenére, hogy a laboratórium tartják kell áthidalni, a lényege, hogy ne veszítse el, nevezetesen, hogy mindenki lehetőséget, hogy megszilárdítsa a gyakorlati készségek Pentest, és kap újakat. Összetettségét figyelembe véve a feladat, már készített egy részleges áthaladását a laboratóriumban.

Figyelmeztetés. Ez a szakasz hivatkozásokat tartalmaz a folyosón a laboratóriumban.

A jellemzője minden «Test Lab» Laboratories egy közelítése a valós munkakörülményeket a vállalati hálózat és szimulációs vektorok és támadási forgatókönyvek találkozott a való életben.

Ez write-up írja le az első laborgyakorlaton és irányát a folyosón ezeket. Mielőtt a munkát, akkor regisztrálnia kell a laboratóriumi hely, és módosításokat forgalmazásával, amelyeket használni fognak, hogy végre Pentest virtuális hálózatot. Javasoljuk, hogy használja a Kali Linux disztribúció. Ez a speciális elosztási Ajánlott szakértők az információs biztonság és amely nagy mennyiségű eszközök penetrációs tesztelés. Miután áthaladt a VPN-kapcsolat és a regisztrációs a laborba, mi a következő információkat:

- A vizsgálati hálózata a cég: SecureSoft LLC.

- Szerver IP cím: 192.168.101.5

- hálózati térkép

Az összefüggésben laboratóriumi penetrációs vizsgálat történik Graybox mód - az úgynevezett részleges információt a cél az infrastruktúra. Ebben az esetben van egy hálózati kártya van tüntetve fogadja és szerepük.

Az első dolog, amit el kell végezniük penetrációs vizsgálat - az információgyűjtés. A népszerű port szkennelés segédprogram - nmap. Ezután manuálisan ellenőrizni a kapott információt, nevezetesen, ellenőrizze a válaszokat a kapcsolat nyitott kapuk a telnet és nézze meg a generált HTML oldal kódja.

Az adatokat arra használjuk, hogy megtámadják

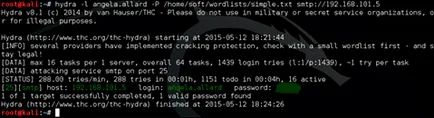

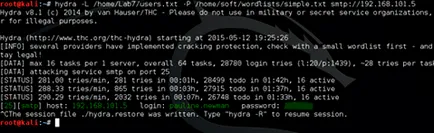

Ellenőrizze a webhely port 8100 azt látjuk, hogy egy webes felületet biztosít az e-mail szerver 25-ös porton. Ezt az információt később, és most végre jelszó találgatás, hogy az észlelt számla.

Talált egy felhasználónév és jelszó hozzáférést biztosít az e-mail tiszt SecureSoft LLC angela.allard a webes felületen keresztül.

Keresi a mail angela.allard találunk egy listát a cég SecureSoft LLC alkalmazottak.

Értékesíteni további támadási

Csakúgy, mint az igazi penetrációs tesztelés támadó információkat gyűjt a célrendszer minden lehetséges és elérhető helyen.

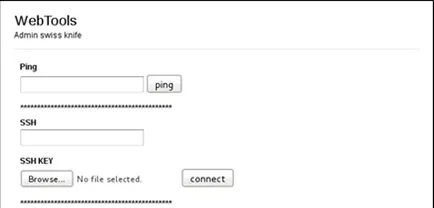

A legérdekesebb lehet fordított források IT / IS személyzet - ott lehet jelen nagyon fontos információ, amely segít, hogy hozzáférjen a teljes hálózatot. A rendelkezés a rendszer jelzi egy érdekes forrás - Admin Tools. Utility nmap beolvasni a port tartomány 1-10000 érdekli a forrás

.

Látjuk, hogy néhány alkalmazás lóg egy nem szabványos port 3121. Empirikusan azt állapítjuk meg, hogy az fut Admin Tools honlapján.

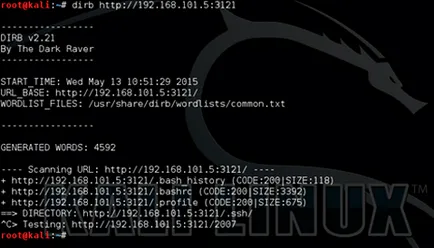

Funkcionalitás a webhely kiderült, hogy nem működik. Ez tartalmazta eszközöket, amelyek megkönnyítik a munkát a rendszergazda. A tooltip alkotnak sabmita találtak megjelölése SSH kulcs terhelés, hogy a csúcs-off, hogy ez a fájl a szerveren található. Miután megvizsgálta a szerkezet a helyszínen, és html-kódot nem találtam semmi hasznosat, ezért úgy döntöttek, hogy átvizsgálja a könyvtár helyén segédprogram dirb.

.bash_history fájlt talált. Ez a fájl tartalmazza a történelem parancsok, amelyek végre a konzol, például SSH-n keresztül. Ez a fájl találtak a nevét a saját SSH kulcs - ssh_key.priv, amelyet azonnal letölthető az oldalon.

Most az adatokat a hozzáférést a belső hálózat a cég SecureSoft LLC porton keresztül 22 ssh-n keresztül. Továbbá, a fájl található ssh_key.priv token hozzárendelés Admin Tools.

Ez a bevezető rész a folyosón a laboratórium, remélem ez segít megérteni a logikát a feladatok és megoldani a fennmaradó taxi magad.

Cyberattack világtérképet

Teljes lista a részt vevő országok: Algéria, Andorra, Örményország, Ausztrália, Ausztria, Azerbajdzsán, Fehéroroszország, Belgium, Bosznia és Hercegovina, Brazília, Bulgária, Kanada, Chile, Kína, Horvátország, Ciprus, Csehország, Dánia, Egyiptom, Észtország, Finnország, Franciaország, Grúzia, Németország, Görögország, Hong Kong (SAR), Magyarország, India, Indonézia, Irán, Írország, Izrael, Olaszország, Japán, Kazahsztán, Korea Dél-, Kirgizisztán, Lettország, Litvánia, Mexikó, Moldova, Hollandia, Norvégia, Pakisztán Panama, Fülöp-szigetek, Lengyelország, Portugália, Románia, Oroszország, Szlovénia, Spanyolország, Svédország, Svájc, Szíria, Thaiföld, Törökország, Ukrajna, Egyesült Arab Emirátusok, Egyesült Királyság, Egyesült Államok, Üzbegisztán, Zambia.

A munka a laboratóriumban, amint azt már megtették, hogy végzett több szakaszból áll:

1. Javaslat és megvitatása ötletek munkahelyeket.

2. Végrehajtása a meghirdető lehetőségek ellenőrzése.

3. „Dopilivanie”, mielőtt a végleges változat.

4. Az integráció az átfogó forgatókönyv.

Annak érdekében, hogy elkerüljék a problémákat során az induló laboratórium feladatok végrehajtásához szükséges figyelembe venni:

- az a tény, egyidejű feladatok végrehajtása egynél több résztvevő;

- nem minden a résztvevőket a „fehér és bolyhos”. Meg kell kizárni annak lehetőségét, vandalizmus vagy akadályozására tett kísérletek más versenytársak.

Bizonyos esetekben, amikor a munka egy teljes ellenőrzése alatt a rendszer, de ez annyira érdekes, hogy szeretnék venni azt a laboratóriumban, hogy némi kompromisszumot. Ezután igyekszünk minimalizálni a kockázatokat. Például, hogy egy script, hogy korlátozza a hozzáférést a résztvevők minimális számát egyszerre.

Persze, ez nagyon érdekes megfigyelni a támadás valós időben, míg a „másik oldalra”. Ebben a laboratóriumban, mi nem használ semmilyen rendszerek behatolásjelző, így a korlátozások ebben a tekintetben, a résztvevők nem rendelkeznek, és nem rendelkeznek. De azon a megfigyelésen alapult, a jelenléte egy ilyen rendszer tükrözi legtöbb támadás. Talán a következő labor tartalmazza megbízások az IDS / IPS bypass.

A legtöbb vizsgál kikötők, brute force, vizsgál könyvtárak, stb volt elérhető a közművek beállítások „alapértelmezés szerint»: «nmap scripting motor» és «DirBuster» a User-Agent, például. Az egyik feladat van hátra két lehetőség áthaladását, de a második is megengedett, és megakadályozhatja, hogy mások -, ezért úgy döntöttünk, hogy melyik opció a résztvevők inkább. Sajnos, ahogy az várható volt, egy idő után kezdett vandalizmus 🙂

Eleinte úgy döntöttünk, hogy játszanak együtt, és utánozzák a jelenléte a rendszergazda, aki megpróbálja kitalálni, hogy mi folyik itt, és zárja be a lyukat. Körülbelül egy órával megszűnik csatlakozni Shell, törölni és másként befolyásolni, de nem záró annak lehetőségét,. Aztán mégis, volt egy alternatív lehetőség, hogy lezárja, mert néhány gátlástalan tagjai folyamatosan megpróbálták eltávolítani magát tokent mások zavarása át ezt a küldetést - nyilván ez a tevékenység, hogy azokat nagyobb öröm, mint a folyosón a laboratóriumban.

Köszönöm a létesítmény egy laboratóriumban. Az összes feladat érdekes volt, bár a döntés nem volt nyilvánvaló néhány. A legtöbb szerette a munkát «ssh»: ez nagyon izgalmas volt, hogy megpróbálja megérteni, mi volt a biztonsági rést. Ennek eredményeként, a laboratórium - ez egy kiváló lehetőség, hogy az új ismeretek megszerzése és alkalmazása a jelenlegi gyakorlattal.

MERRON

A laboratórium lehet mondani, hogy nagyon érdekes volt, egyes feladatok nagyon nehéz volt. Mivel szeretem a legjobban a web, szeretnénk egy adott feladatot úgynevezett «fórum», elég érdekes ötlet, és egy nagyon jó végrehajtás) szeretnék sok sikert kívánunk az egész csapatnak és a fejlesztés, jól, köszönöm szépen a laborban, én várni a következő laboratóriumok.

DarkCat