Mivel a hibák az admin routerek teljes hozzáférést biztosít a router

szoftvergyártók nem érdekel eléggé a router és a biztonság. És ez a router a támadó be tud hatolni a belső hálózat és hallgatni az összes áthaladó forgalom. Ez a cikk foglalkozik a hibákat és biztonsági réseket, hogy találtak nekem, és barátja @ 090h a Pentest népszerűségre tett szert router ZyXEL Keenetic.

modern router

első megjelenés

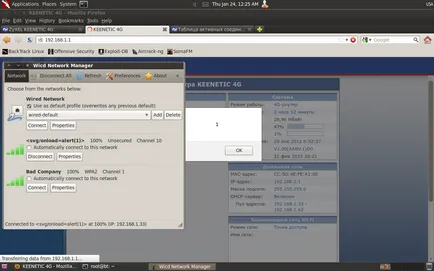

Meg kell értenünk, hogy mi kifejezetten keresi sebezhető a router. Nem volt gond, hogy állítsa valaki, aki kellene kívánt hozzáférési pontot. Az első dolog, elkezdtünk - ez nmap port scan a belső hálózat (ezen kívül az alapértelmezett web admin panel becsukódik). A szkenner megmutatta nekünk három nyitott portok, amelyek mi érdekli csak két - 80 perc (webes felületen) és 23. (Telnet).

80-as porton fordul egy egyszerű web-alapú felület kezelésére a router. Ez az, ahol elkezdjük.

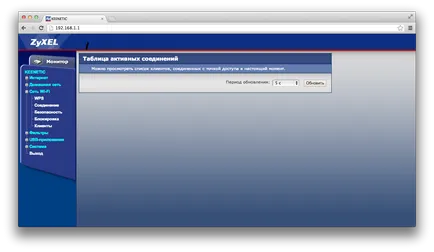

Ha figyelembe vesszük, egy biztonsági szempontból a webes felületen, akkor ez egy hiba. Classics a műfaj: ahol van egy lehetőség, hogy input az információ, nincs szűrés! A formák, nincsenek token, amely megnyitja a lehetőséget a CSRF támadások.

Közelebbről, az egyes nem fogom vizsgálni XSS, de érdemes odafigyelni, hogy egy érdekes változata XSS kiaknázása (Life-hack). Valószínűleg akartak elrejteni magát a listát az ügyfelek, amelyek kapcsolódnak a router (láthatod az admin terület a router). Úgy tűnik, hogy szüksége van a hozzáférést a konzolon levelet kernel modulok, és így tovább. De a megoldás a felületen. Csak változtatni a nevét a számítógép ( "Leírás" mező) 1 „>]»); alert (1); és csatlakoztassa a router. Ennek eredményeként, akkor láthatjuk, hogy mi „préselt” a JS oly módon, hogy nem kerül feldolgozásra, és ad egy üres listát az ügyfelek. Ez elég lesz elrejteni magukat, és a többi felhasználó csatlakozik a hozzáférési ponthoz, a szeme figyelmetlen adminisztrátor.

- Admin küldjön egy linket egy gazdát egy előre elkészített HTML-fájl:

Jailbreak származó cmd

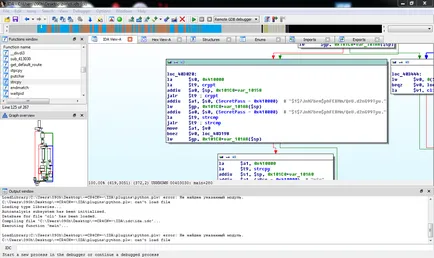

Csatlakozás telnet, és jelentkezzen be az adatokat, hogy tanultunk KEENETIC.cfg fájlt, bejutni az interaktív konzol Keenetic. Itt tudjuk elvégezni primitív műveletek vagy rendszer parancsokat keresztül exec. például:

De az a tény, hogy ez vadul kényelmetlen, és azt szeretnék, hogy a teljes konzol, hanem valamilyen görbe a burkolat. A teljes konzol és megállapították proekspluatirovat érdekes bug hibás elemzés az érvelés, hogy a ping. Ennek köszönhetően sikerül tetszőleges parancsokat, beleértve a „kiugranak” a javasolt héj héj hamu:

És most már van egy teljes értékű konzol. Most már tudjuk, amit akarsz, de ne felejtsük el, hogy az útválasztó squashfs fájlrendszer csak olvasható módban.

Most ezt a dolgot, ami megkönnyíti a munkánkat a konzol. Természetesen ez bekkonnekt. Nagyon egyszerű:

Most nyissa meg a konzolt a számítógépünk:

Mint látható, azt is, hogy bekkonnekt a szerverre. Bizonyos esetekben ez segíthet megkerülni a védelmet, ha van ilyen.

Hibákat találtak nyit lehetőséget a további fejlődés a támadást. Vegyünk néhány a fogalmakat.

- Végezze el a szoftver a router. Ahogy korábban mondtam, van dolgunk squashfs fájlrendszer, és hogy bármilyen változás, akkor keményen kell dolgoznunk. Kezdeni, töltse le az eredeti firmware-t, és csomagoljuk (az interneten, akkor könnyen talál sok utasítást), akkor módosítsa a szükséges fájlokat és a „ragasztó” a kényelmes formája firmware. Ezt követően meg kell frissíteni a firmware-t a router, hogy letölti a firmware fájl módosítva. Így képesek leszünk módosítására, kiegészítésére, vagy törölje a fájlt a firmware-t.

- További funkciók hozzáadása a kernel modul. Ha rendelkezik a készségek kernel modul programozás, semmi sem akadályozza meg, hogy írjon a kernel modult, fordítsd le, és töltse át lsmod. De ahhoz, hogy nincs firmware frissítés már elérhető hely létrehozása és módosítása a fájlok, meg kell csatlakoztatni egy külső tároló, és hogy közvetlenül vele (bár sok felhasználó külső adathordozóra már csatlakoztatva van).

- További információt szerezni a vaku parancsot. Érdemes odafigyelni, hogy egy eszköz, mint a flash parancs elérhető a konzol a router. Ez adhat nekünk érdekes adat (például jelszó NetFriend programmal távolról konfigurálni a routert), amely később felhasználható az áldozat ellen. például:

- Vita a router ZyXEL Keenetic;

- Érdekes fórum szál iXBT;

- lehetőségeket Keenetic router firmware a második pokoleniyahabrahabr.ru;

- További alkalmazások Keenetic.

Információ a biztonsági rés a cég átadták szakemberek ZyXEL.

gyors hibajavítás

A srácok a ZyXEL azonnal azt mondta, hogy köze van a hibákat

„Hibajavításokat talált (ahol szükséges) hamarosan elérhetővé válnak a felhasználók számára, így vagy úgy függően firmware verzió (V1 - az informális szerelvények, V2 - friss alapanyagokból). Firmware 2.0 általában épül egy másik elvet - használata nélkül héj és BusyBox. Minden logika van elrejtve modulok és könyvtárak, és befolyásolják a munkáját sokkal nehezebb. Get root hozzáférést csak hová. NDM shell, és bár nevében végrehajtott gyökér, de ez annyira korlátozott, hogy egy külön tanulmányt, hogyan kell használni a rosszhiszemű. Ami a webes felületen réseket beilleszteni a kódot az oldalon keresztül a számítógép nevét a firmware 2.0 nem lehetséges (csak abban az esetben tudjuk ellenőrizni). Felhasználási CSRF nem fog működni, mert mi az AJAX, GET helyett / POST vagy formájú URL-t és a domainek AJAX kérések régóta letiltják a böngészők. szintén nem ellopni a jelszavát, mert nem tárolja a világos. "

Itt található az ezt a cikket egy ismerősének: