Tanulási beállítás IPSec VPN Cisco

Kezdetben, az internet által használt néhány személy, akik egy ötletet a biztonsági politika. Ennek megfelelően, egyértelműen szükség van a védelem nem volt információja. Biztonsági szerveztek a fizikai szinten elkülönítésével a hálózatot az illetéktelen hozzáféréstől. De az idő múlásával, az internet egyre nyilvános játszótér és egy fokozatosan növekvő igény megállapítása protokollokat, amelyek titkosítja a továbbított adatokat.

IPsec (rövidítve IP Security). - a csoport protokollok célja, hogy megvédje a továbbított adatok az IP-hálózaton keresztül. IPsec feladat csapódik le, hogy kiválassza algoritmusok és mechanizmusok és állítsa be megfelelően részt vevő eszközök a létesítmény egy biztonságos kapcsolaton keresztül. IPsec használják a szervezet VPN-kapcsolatokat.

Amikor létrehoz egy biztonságos csatornán keresztül a résztvevők ez a folyamat a következőképpen kell eljárni:

- Hitelesíti egymást

- Generálása és cseréje kulcsok

- Egyetértve a segítségével néhány protokoll titkosítja az adatokat

- Megkezdheti az adatátvitelt egy titkosított alagutat

IPsec magát, mint korábban említettük, ez áll a több protokollt, amelyek mindegyike felelős egy adott lépést létrehozó IPsec alagút. Az első az IKE.

IKE (Internet Key Exchange) - Key Exchange protokollt.

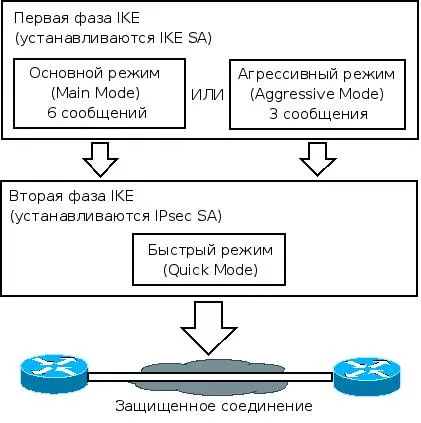

IKE használjuk az első szakaszban a kapcsolat létrehozásakor. Feladatai közé tartozik a VPN-pont hitelesítés létrehozandó új IPsec kapcsolatok (létrehozása révén SA-párok), az aktuális kapcsolat menedzsment. SA meghatározott biztonságos kapcsolat paramétereit. Amikor a kapcsolat van beállítva minden protokoll létrehoz egy SA-pair: az első az AH protokoll, egy ESP (szó róluk később). Szintén érdemes megjegyezni, hogy a SA egyirányú. Így, amikor a két számítógépet négy SA fogják használni. IKE működik két fázisban, az első fázisban lehet működtetni mind a földre, és az agresszív módban. Tekintsük két fázis IKE-vegyület:

Az első szakasz (fő mód):

- Az Exchange biztonsági beállításokat, az IKE kapcsolatot (algoritmusok és hash függvények)

- Minden az alagút végén generált megosztott titkos kulcs

- Az algoritmus Deffi-Hellman. felek kicserélik egy közös titkos kulcs

- Hitelesítés, illetve mindkét oldalán az alagút

Az első szakasz (agresszív mód): az első csomag leadott összes szükséges információval ahhoz, hogy az IKE-kapcsolatot. Vevő visszaküldi minden, ami szükséges a teljes csere, majd az első csomópont csak akkor van szükség, hogy erősítse a kapcsolatot.

Agresszív mód gyorsabb lehetővé teszi, hogy az IKE-kapcsolat, de kevésbé biztonságos, mert a felek információt cserélnek, mielőtt a biztonságos kapcsolat jön létre.

Így, az első fázisban az, hogy hozzon létre egy biztonságos alagút, amelyen keresztül adja át a paramétereket az IPSec-tunnel. A második szakaszban az építés a fő IPSec-alagút.

A második szakaszban, viszont a résztvevők egy biztonságos kapcsolatot egymással változatai a védett vegyület, és ha jön egy konszenzus, építeni alap IPSec-tunnel. A második fázisban van összehangolása a beállított paraméterek:

- IPSec-kiválasztott protokoll: AH (Authentication Header) és / vagy az ESP (Encapsulation Security Payload)

- Válogatott algoritmust adattitkosítás: DES, 3DES, AES

- Válogatott algoritmus hitelesítés: SHA, MD5

- Kiválasztott üzemmód: alagút vagy a szállítás

- Állítsa be az időt az IPSec tunnel-life

- Határozza meg a forgalmat, hogy elindul keresztül VPN alagút

ESP (Encapsulation biztonsági adattartalom) - IPSec protokoll az adatok titkosítását. Szó szerinti fordításban a „Field biztonságos tokozása az adatokat.” Csakúgy, mint az AH egy opcionális fejléc fektetett IP-csomagot. A fő cél az ESP, hogy biztosítsa az adatok titkosságát.

Lehet, hogy észrevette, hogy az AH és ESP különböző formátumok függően módok: alagút és a közlekedés.

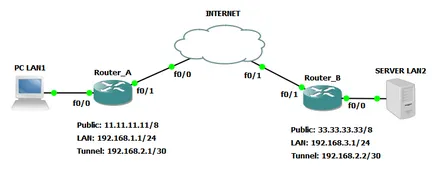

Most jön a gyakorlat: hozzanak létre egy biztonságos IPSec-alagút két Cisco routerek. Az áramkör három sorba kapcsolt router, a szélsőséges R1 és R3 jelentése egy router helyi hálózatok, valamint a központi R2 szimulálja az interneten. Először is, meg kell állítania a kapcsolat a helyi alhálózat. Csatlakozási lehetőséget jelent a GRE-alagút. A GRE-alagutak írtam egy korábbi cikkben. továbbá van egy GRE-alagút konfiguráció Cisco útválasztók. Ahhoz, hogy megértsük a logika további lépéseket ajánlatos elolvasni ezt az anyagot.

Így a fő GRE-tunnel vagyunk prokinut”. Ez nem védett, és így a tetején fogjuk beállítani IPSec. Mi már évek óta dolgozik itt egy ilyen rendszer.

A legenda szerint, volt két irodák alhálózat LAN1 és LAN2. Szükséges, hogy hozzáférést biztosít a számítógépről LAN1 szerverek LAN2 (például a fájl hozzáférés). Így hoztuk létre a fő alagútba. Hálózati szinten, minden rendben - ping a számítógépről a szerver. De van egy probléma: a szerver fájlokat tartalmazza, az üzleti titoknak a vállalat számára. Így mechanizmusokra van szükség a forgalom titkosítás és a hitelesítés érdekében, hogy senki, de nekünk nem jut el a fájlokat. És ez az, ahol a harc tart IPSec.

Konfigurációja forgalomirányító

Hasonlóképpen konfigurált útválasztó B: