Tudd Intuíció, előadás, DES és AES

Kivonat: Az egyik legismertebb kriptográfiai rendszerek a privát kulcs egy DES - Data Encryption Standard. Ez a rendszer az első rangot kapott nemzeti szabvány adattitkosítás. És bár a régi amerikai szabvány DES most elvesztette hivatalos státusza, ez az algoritmus is figyelmet érdemel a tanulmány a titkosítás. Szintén ebben a fejezetben ismerteti, mi a „két-szerese a DES” támadás „találkozó a közepén”, és hogyan oldja meg. Ugyanebben előadás röviden megvitatták az új amerikai szabvány a blokk titkosító - egy algoritmus Rijndaei.

A cél az előadás. Ahhoz, hogy megismertesse az alapvető információkat a DES algoritmus.

alapinformációk

Az egyik legismertebb kriptográfiai rendszerek a privát kulcs egy DES - Data Encryption Standard. Ez a rendszer az első rangot kapott nemzeti szabvány adattitkosítás. Ezt az IBM által kifejlesztett szakértők és hatályba lépett az Egyesült Államokban 1977-ben. DES algoritmus széles körben használják a tárolása és továbbítása az adatokat a különböző számítógépes rendszerek; mail rendszerek, elektronikus rendszerek, rajzok és az elektronikus adatcserét az üzleti információkat. DES szabvány hajtották végre mind a szoftver és hardver. Vállalatok a különböző országok indult tömegtermelés digitális eszközök használata DES adatok titkosításához. Minden eszköz hitelesített szabványnak való megfelelést.

Annak ellenére, hogy egy ideig, ez a rendszer nem rendelkezik a státuszát a nemzeti szabvány, ez még mindig széles körben használt és figyelmet érdemel a tanulmány a blokk titkosításokat egy privát kulcsot.

A kulcs hossza a DES algoritmus 56 bit. Ez az a tény, összefüggő nagy vita a képességét, hogy ellenálljon a DES különböző támadásokat. Mint ismeretes, minden blokk titkosító privát kulccsal lehet repedt, válogatás révén minden lehetséges kombinációját kulcsokat. Amikor a kulcs hossza 56 bit 2 56 lehetséges különböző kulcsokat. Ha a számítógép megy keresztül egy második 1000000 gombok (ami nagyjából megegyezik a 2 20), akkor az összes 56 kulcs 2 lesz szükség 2 36 másodperc, vagy egy kicsit több mint kétezer éve, ami természetesen elfogadhatatlan betolakodóktól.

Azonban, talán drágább és gyorsabb számítógépes rendszert, mint a személyi számítógép. Például, ha képes egyesíteni a párhuzamos számítási millió processzort, akkor a maximális időt a kiválasztás gomb csökken, körülbelül 18 órán át. Ez az idő nem túl hosszú, és cryptanalyst, felszerelt egy ilyen drága technológia, lehet, végezze a boncolást titkosított adatok DES ésszerű időt magadnak.

A fő paraméterei DES. blokk mérete 64 bit, a kulcs hossza 56 bit. A körök száma - 16. DES egy klasszikus hálózati Feyshtelya két ága. Az algoritmus fordítja néhány kört a 64-bites bemeneti adatblokk 64 bites kimeneti egység. DES szabvány épül kombinációja permutációk, helyettesítések és XOR. A titkosított adatokat kell képviselt bináris formában.

titkosítás

A teljes szerkezete DES ábrán látható. 4.1. A folyamat a titkosítására egyes 64-bites blokk az eredeti adatokat lehet három részre osztja:

- Az alapképzés adatblokk;

- 16 kört „fő hurok”;

- végső adatfeldolgozó egység.

Az első szakaszban a kezdeti permutáció végezzük egy 64-bites kiindulási szövegblokkot, amely alatt a biteket átrendezzük egy bizonyos módon.

A következő (többnyire) szakaszban blokk két részre osztható (ág) a 32 bitet. A jobb oldali ág a transzformált függvény segítségével az F és a megfelelő parciális kulcsot. nyert a lényege a titkosítási kulcsot használ egy speciális algoritmus kulcs átalakulás. Ezután a kommunikáció a jobb és bal ágát a blokk. Ezt addig ismételjük, egy hurokban 16 alkalommal.

Végül a harmadik lépést permutációs kapott eredmény után tizenhat lépésre a fő hurok. Ez permutáció inverze kezdeti permutáció.

Ábra. 4.1. Az általános rendszer a DES

Tekintsük részletesebben az összes lépést a kriptográfiai transzformáció DES szabvány.

Az első szakaszban a 64-bites blokk a forrás adatok vetjük alá a kezdeti permutáció. Az irodalomban, ezt a műveletet nevezik a „fehéredés” - fogfehérítés. A kezdeti permutáció bit az adatblokk átrendezzük egy bizonyos módon. Ez a művelet ad némi „véletlenszerű” eredeti üzenetet, csökkentve a statisztikai módszerek kriptoanalízissel.

Ezzel párhuzamosan a kezdeti permutáció adatblokk 56 bites kezdeti permutáció gombot. Ábra. 4.1. Úgy látszik, hogy az egyes meneteknél a megfelelő 48-bites részleges Ki kulcs. Keys Ki kapunk egy speciális algoritmus segítségével bitek mindegyike az eredeti kulcs többször is. Minden fordulóban a 56 bites kulcsot két részre van osztva 28-bit felét. Ezután a fele tolódnak balra egy vagy két bit, attól függően, hogy a kerek szám. Miután nyírási 48 van kiválasztva egy bizonyos módon a 56 bit. Mivel ebben az esetben nem csak a kiválasztott részét bit, de megváltoztatja a sorrendben, akkor ez az úgynevezett „permutáció tömörítés”. Ennek eredménye egy sor 48 bit. Átlagosan minden bit az eredeti 56 bites kulcsot használnak 14 16 alkulcsait, bár nem minden bitet használunk azonos számú alkalommal.

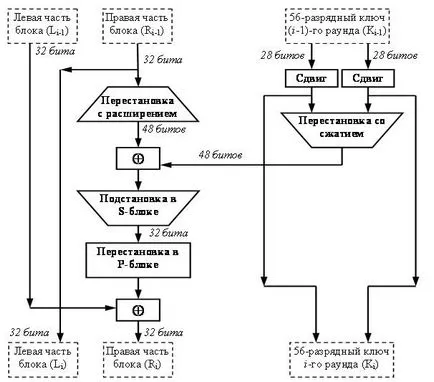

Ezután, a fő konverziós ciklus végezzük, által szervezett hálózat Feyshtelya és amely 16 azonos kört. Minden körben (ábra. 4.2) a kapott intermediert 64-bites érték. amelyet majd feldolgozni a következő körben.

Ábra. 4.2. A szerkezet egy kerek, a DES

A bal és jobb ágak az egyes közbenső értékek kezelik külön 32 bites érték, bizonyos L és R.

Kezdetben, a jobb oldalán a blokk Ri bővül 48 bit felhasználásával egy táblázatot, amely meghatározza a permutációs, plusz egy kiterjesztése 16 bit. Ez a művelet eredménye a jobb fele a méret megfelel a mérete egy gombot, hogy végezze el a XOR művelet. Továbbá, mivel a ez a művelet gyorsabban nő függését minden bit az eredmény az eredeti adat biteket és a kulcs (ez az úgynevezett „lavina hatás”). A lavina hatás még kifejezettebb, ha egy adott titkosítási algoritmus, annál jobb.

Végrehajtása után a permutációs a bővítés a kapott 48-bites érték végezzük a XOR művelet egy 48-bites alkulcsot Ki. Ezután a kapott 48-bites érték bemenet a helyettesítési blokkot S (az angol Helyettesítés -. A helyettesítés), az eredmény az, amely egy 32-bites érték. A helyettesítés hajtódik végre egységekben nyolc helyettesítések vagy nyolc S-boxok (S-boxok). Ezen művelet során, 48 adatbiteket osztva nyolc 6-bites albiokkok, amelyek mindegyikét a helyettesítő táblázat helyébe négy bit. Helyettesítés használatával S-blokkok egy kritikus lépés a DES. Cserélje ki a tábla erre a műveletre, kifejezetten a szakemberek, hogy maximális biztonságot nyújt. Ennek eredményeként ebben a fázisban kapjuk nyolc 4-bites blokkok, amelyek ismét össze egyetlen 32 bites érték.

Ezután a kapott 32-bites érték feldolgozott permutációs P (az angol Permutáció -. Permutáció), amely független a kulcsot. A cél a permutáció maximális átrendezésével bit, hogy a következő körben titkosítják az összes bit valószínűleg kezeli a többi S-blokk.

Végül, a permutációs eredmény egyesítjük XOR műveletet a bal fele az eredeti 64-bites adatblokk. Aztán a bal és jobb félre felcserélődnek, és a következő forduló kezdődik.

Miután tizenhat kört titkosítás végrehajtott végső permutáció eredményt. Ez a permutáció inverz (fordított) a kezdeti permutáció.

Végrehajtása után minden lépést az említett adatok egység akkor tekinthető teljes mértékben titkosítja, és folytassa a következő eredeti üzenet titkosítás egységet.