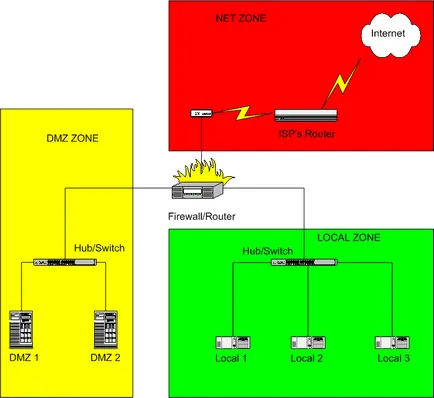

Tűzfal három interfészek

A tűzfal három hálózati interfészek. Ha a kapcsolatot az interneten keresztül kábel vagy DSL «Modem„. Egy külső felület, amely ethernet-adapter (például eth0), amely csatlakoztatva van a „Modem”. Ha csatlakozik egy protokoll Point-to-Point Protocol over Ethernet (PPPoE) vagy PPTP (PPTP), ebben az esetben a külső felület lesz PPP felület (pl ppp0). Ha keresztül kapcsolódik dial-up modem, a külső felület lesz ppp0. Ha csatlakoztatja ISDN segítségével. Külső interfész lesz ippp0.

Ha a külső felület - a ppp0 vagy ippp0. akkor érdemes beállítani egy változó CLAMPMSS = yes az / etc / shorewall / shorewall.conf.

A külső felület ethernet-adapter (eth0. Eth1 vagy eth2), és csatlakozik a hub vagy switch. A többi számítógép csatlakozik az azonos hub / switch (megjegyzés: ha csak egy belső rendszert, akkor csatlakoztassa a tűzfal közvetlenül a számítógéphez egy crossover (crossover) kábelt.

A DMZ -bynthatqc ethernet-adapter (eth0. Eth1 vagy eth2), és csatlakozik a hub vagy kommutátor. A másik számítógépet a DMZ lesz kapcsolódik ugyanahhoz hub / switch (megjegyzendő :. Ha csak az egyik rendszerből a DMZ, akkor csatlakoztassa a tűzfal közvetlenül a számítógéphez egy crossover (crossover) kábelt.

NE csatlakoztassa a külső és belső felületek azonos, így azonos hub vagy switch, kivéve a tesztelés során .A lehet próbálni ezt a konfigurációt, ha megadja ARP_FILTER paraméter a / etc / shorewall / interfaces összes interfész csatlakozik a közös hub / switch. Használja ilyen létesítmény a tűzfalon szigorúan nem ajánlott.

Ha a külső felület ppp0 vagy ippp0. Akkor cserélje ki a „érzékeli orosz” (érzékelt) a második oszlopban a „-” (mínusz a idézőjelek nélkül).

Egyik célja az alhálózatok - az, hogy az összes számítógép az alhálózaton, hogy megértsék a többi gép közvetlenül kommunikálhat. Amikor kölcsönhatásban rendszerek kívül a alhálózat, rendszerek csomagokat küldeni átjárón keresztül (router) (átjáró (útválasztó)).

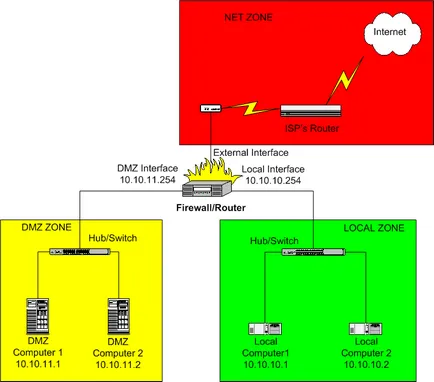

A fennmaradó kézikönyv célja az, amit konfigurálni a hálózatot mint itt látható:

Az alapértelmezett router DMZ kell 10.10.11.254. és a helyi számítógépeken az 1. és 2. kell 10.10.10.254.

figyelmeztetés

IP-maszkolás (SNAT)

Ha a külső tûzfalfelületet - eth0. A helyi interfész - eth1 és a DMZ -niterfeys - eth2. Nem kell változtatni a fájlt a példát. Ellenkező esetben az / etc / shorewall / színleg azért, hogy illeszkedjen a konfigurációt.

És ha annak ellenére, valamint minden tanácsot, akkor használja ezt az útmutatót, és az alkalmazni kívánt NAT Egy-egy vagy proxy ARP a DMZ. törölje a bejegyzést eth2 a / etc / shorewall / színleg.

Ha egy Debian csomagot, ellenőrizze shorewall.conf fájlt. meggyőződni arról, hogy a következő van telepítve; ha nem, akkor azt megfelelően módosítani:

Továbbítása portok (DNAT)

Az alapvető formája a példaértékű port átirányítási szabály az / etc / shorewall / szabályok a következők:

Ha még nem

1. példa: fut egy web-szerver a DMZ-2 számítógép, és szeretné átirányítani a bejövő port 80 TCP-lekérdezéseket a rendszer

Az első bejegyzés irányítja a 80-as port az interneten.

A második bejegyzés engedélyezi a kapcsolatot a helyi hálózaton.

Meg kell szem előtt tartani néhány fontos pontot:

Adjuk hozzá a következő sort az / etc / shorewall / paramétereket:

Készítse el a szabály «loc» -> «DMZ».

Ezen a ponton, a változás, add DNAT és elfogadják a szabályokat a szervereket.

Amikor a vizsgálat DNAT szabályokat, mint a fent felsorolt, akkor meg kell vizsgálni az ügyfél KÜLSŐ a tűzfalat (a «net» zóna). Nem lehet tesztelni ezeket a szabályokat a tűzfal!

Tippek, hogy megoldja a problémát DNAT. Lásd a GYIK 1a és 1b.

Domain Name Server (Domain Name Server - DNS)

Beállíthatod, hogy a belső rendszereket használja az internetszolgáltató nevét szervereket. Ha az internetszolgáltató megadta a címét, a szerverek, vagy ha ezek a címek állnak a saját honlapján, akkor beállíthatja a belső rendszereket kell használni ezeket a címeket. Ha ez az információ nem áll, meg a / etc / resolv.conf a tűzfal rendszer - a névszerverek vannak megadva «névszervered» rekordok a fájlban.

Ha fut egy név szerver a tűzfalon:

Futás a név szerver a DMZ -Számítógép 1:

Nem kell használni az előre definiált makrók írása a szabályoknak a / etc / shorewall / szabályokat. Az első példa a fenti (a tűzfalon név szerver) is írt, mint:

Azokban az esetekben, amikor a Shorewall nincs előre meghatározott makró, hogy megfeleljen az Ön igényeinek, vagy akár a saját makrók, vagy csak írni a megfelelő szabályok közvetlenül. Ez az oldal segít, ha nem ismeri a protokollt használják, és a port.

egyéb kapcsolat

Példa három interfészek között az alábbi szabályokat:

A példa azt is magában foglalja:

Ez a szabály lehetővé teszi, hogy fut SSH -server a tűzfalon, és befolyásolja minden a DMZ-rendszerek, és csatlakozik hozzá a helyi rendszereket.

Ha azt szeretnénk, hogy más kapcsolatok a tűzfal más rendszerek, az alapvető formátumát használja ezt a makrót:

Az alapvető formája hiányában előre meghatározott makró ilyen akciók:

2. példa: Azt akarod, hogy egy nyilvános DNS-kiszolgáló a tűzfal

Előre megadott makrók:

Ne használja az előre definiált makrók:

Ez a két szabály van, persze, hozzá kell adni a meghatározott szabályok a fenti bekezdésben „ha fut egy kiszolgáló a tűzfal” „ha fut egy kiszolgáló a tűzfal.”

Ha nem tudja, melyik kikötőbe és a protokoll egy adott alkalmazás, lásd itt.

Nem javasoljuk, hogy engedélyezze telnet / a, mert az ott szöveget használ (még belépés!). Ha azt szeretnénk, hogy a shell hozzáférést a tűzfal az interneten, az SSH:

Bering felhasználók szeretne adni egy elosztó a következő két szabály, hogy összeegyeztethető legyen a konfiguráció Shorewall Jacques.

Record 1 használatát teszi lehetővé egy caching DNS.

Record 2 lehetővé teszi a «weblet».

Most módosítsa az / etc / shorewall / szabályokat hozzáadni vagy eltávolítani egyéb kapcsolat szükséges.

Dolog, hogy emlékezzen

Shorewall maga nem ismeri a belső és a külső oldalon. A fordítást ezen fogalmak attól függ, hogy a beállított Shorewall.

Indítása és leállítása a tűzfal

A telepítési eljárás konfigurálja a rendszer indításához Shorewall rendszer indulásakor, de induláskor van tiltva, hogy a rendszer ne próbálja beindítani Shorewall konfigurálás előtt befejeződött. Miután teljesen elkészült a konfiguráció a tűzfal, akkor engedélyezze Shorewall induláskor, szerkesztése /etc/shorewall/shorewall.conf fájlt és állítsa STARTUP_ENABLED = Igen.

A felhasználók a .deb kell az / etc / default / shorewall és állítsa STARTUP = 1 beállítást.

Meg kell várnia futó /etc/shorewall/shorewall.conf fájl szerkesztésével és a paraméter beállításokat STARTUP_ENABLED = Igen.

A tűzfal kezdte el használni a parancsot «shorewall kezdeni» és abbahagyta «Shorewall stop». Ha a tűzfal le van állítva, routing engedélyezve van e gépeket, melyeket az / etc / shorewall / routestopped. A futó tűzfal újra lehet kezdeni a «shorewall újraindításához» csapat. Ha azt szeretnénk, hogy teljesen eltávolítani minden nyomát Shorewall saját Netfilterrel konfiguráció, használd a «shorewall tiszta».

Példa két interfész feltételezi, hogy engedélyezni szeretné-útválasztás / eth1- (LAN) és eth2 (DMZ), amikor Shorewall leáll. Ha ez a két interfész nem csatlakozik a helyi hálózathoz, és a DMZ, vagy ha azt szeretné, hogy egy másik, a Seregek módosítsa az / etc / shorewall / routestopped volt.