Védelem kerületén belül lévő,

Biztonságának biztosítása az adatkapcsolati réteg jelenti a Cisco

Lokalku kezdett szállítani a sok bajt? Felhasználók maradjon IP-címet a DHCP? Vörös szemű úttörők belemerül hamisítást? A teljes hálózat időnként viharos? Itt az ideje, hogy megtanulják a hadianyagot és megszokott márkás kapcsoló!

Nem számít, mennyire elcsépelt hangzik, de a kapcsolat réteg - A biztonság sarokköve kő egy számítógépes hálózat. Működési elvei Ethernet kapcsolók és ARP protokoll és a DHCP, használata, sok évvel ezelőtt tervezett adásokat. A lényege ezeknek a módszereknek - a bizalom a résztvevők a hálózati kölcsönhatások egymással, ami elfogadhatatlan a mai valóság. Attack csomópontok és / vagy működését pedig a helyi hálózat épül alapján a menedzselt kapcsolók, - egyszerű.

Szegmentálása a hálózat, mint védelmi módszer kiküszöböli néhány problémát, de teremt más fenyegetések ellen. Classics immár különböző technikákat ellen használt virtuális LAN (VLAN): VLAN-hopping, illegális Q-in-Q, és hasonlók. Szolgáltatás protokollok (STP, CDP, DTP) sikeresen használják, hogy információt szerezzenek a hálózat és a végrehajtás bizonyos típusú támadásokat.

Hogyan lehet szembenézni fenyegetések kapcsolati réteg? Ez egy nehéz kérdés. De nyilvánvaló, hogy az első védelmi vonalat arra a szintre esik a hozzáférést a hálózati infrastruktúrát. Egy alapvető eszköz a harcot a gonosz ellen - managed switch.

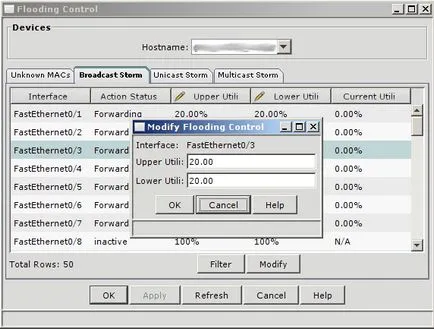

Egy egyszerű teszt, hogy milyen a biztonságos LAN, elég ... patch kábelek. Meg kell kapcsolódni két Ethernet aljzat jön. Ha a védelem nem túl jó, hogy létrehozott egy ilyen egyszerű módon loop okoz lavina növekedése broadcast forgalmat. A hálózati sávszélesség fog meredeken, ha nem az ő munkája lesz béna.

Ezután váltott az interfész konfigurációs mód (pl, gigabite ethernet 0/1), és bevezeti a két csapat:

Az első parancs létrehozza a legmagasabb szintű broadcast forgalom 20 százaléka a sávszélesség. A küszöbszint lehet nemcsak százalékos, de bit per másodperc (bps).

A második parancs meghatározza, hogy milyen intézkedéseket kell tenni, amikor a határérték elérésekor - letiltja a portot (lekapcsolás). Ha nincs megadva akció, akkor a váltás csak szűrni a forgalom meghaladja a küszöbértéket, és nem küld értesítéseket. SNMP-csapdák és syslog üzenetek lehet kapcsolni, ha megadjuk az akció csapda.

Hogy ebben a példában, a kapcsoló automatikusan visszaállítja a port, például 5 perc után (egyenlő 300 másodperc) egy hiba után, meg kell adni ezeket a globális konfigurációs parancsok:

Megadhatja az adás szinten két küszöböt. Aztán, amikor az első port leállt, az őszi adás-forgalom a második szint - a következők:

A Cisco a személyzeti módszerként hurkok alapuló kényszerítő küldő keepalive-üzeneteket. Ez az opció általában alapértelmezés szerint engedélyezve van, és ha a aktiválása a port le van tiltva. Mert keepalive mechanizmus is beállíthatja az automatikus kapcsoló felület:

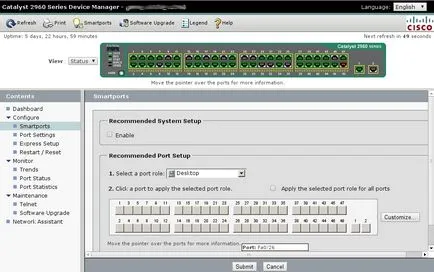

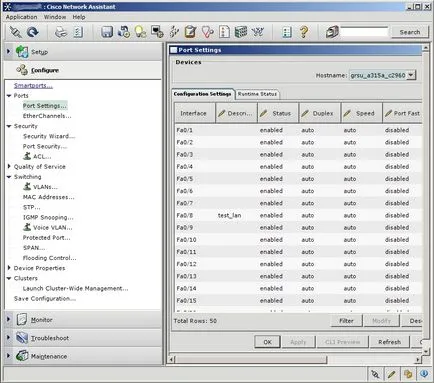

Nem egy konzol erős Cisco

A parancssori felület kezelni a kapcsoló - inkább megszokásból, mint szükségszerűség. A legtöbb rutin műveletek egy kis hálózat automatizálható egy ingyenes segédprogram cég Network Assistant (CNA, bit.ly/rrPPx). Ez elérhető a Windows és OS X A maximális számát felügyelt eszközök (routerek, vezeték nélküli hozzáférési pontok) - 40. Az intuitív grafikus felhasználói felület lehetővé teszi, hogy oldja meg az alapvető konfigurációs feladatokat, leltár, esemény értesítés, fájlkezelő és szoftver eszközök.

További eszköze foglalkozó hurkok a hálózatban az STP. Ezen túlmenően, STP teszi a párhuzamos távvezetékek, és ebből következően nem. Minden jó, de a túlzott tolerancia a kapcsoló konfiguráció vezet katasztrofális következményekkel járhat: a támadó manipulálni prioritások BPDU-csomag paramétereit.

Ahhoz, hogy csírájában ezt a gonosz a bajt, tegye a következőket. Először is, hogy ez a munka gyorsabb meghatározott PortFast módban portot, amelyek munkaállomások vannak kötve:

És a globális konfigurációs configure PortFast-portokat, hogy ha egy BPDU-csomag port le van tiltva (ahol lenniük kellene, elvben):

Másodszor, védi Root Bridge. Ehhez a fő felületen, ezt a parancsot:

Protect kapcsoló konzol

Itt-ott, ott

A konzol segítségével tegye a show parancs gyakran kell hagynia a konfigurációs módba, majd ismét nyerni «conf t» és így tovább. , A do, például, hogy időt takaríthat meg: «mutatnak ip route».

Funkció kapcsoló, amelynek célja, hogy megvédje a támadások ellen DHCP nevezett DHCP-bepillantás. Ez alapján a besorolása az összes port a megbízható (alap) és megbízhatatlan (untrust). A fő különbség az, hogy az első adás DHCP szerver válaszokat, és a második - nem.

Tehát a legtöbb kérdésre lehet távolítani, így a DHCP bepillantás a kapcsolót, és bejelenti a megbízható port csatlakozik a DHCP-szervert. Ehhez a globális konfigurációs módba, hogy végre a következő utasítás (második utasítás jelzi, DHCP opció aktiválva van, hogy megvédjen minden VLAN):

A port beállításoknál, amelyhez a DHCP-kiszolgáló csatlakozik, éspedig:

Bizonytalan port nem kell konfigurálni: ők tekinthetők ilyennek alapértelmezés szerint.

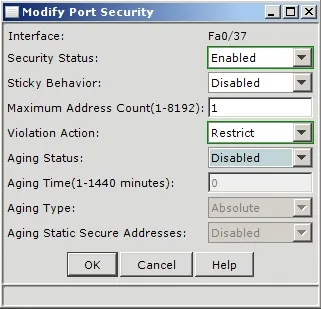

Tegyük fel, hogy a Cisco 2960 switch, hordozó 48 FastEthernet port. Kikötőkre csatlakozik a konnektorba. Szükséges, hogy a politika végrehajtására, amely szerint tud-e csatlakozni a konnektorba csak egy számítógép, ami akadályozza a spontán megjelenése hálózatok alapján illegális SOHO-kapcsolók, valamint megállítani a kísérletek az elárasztás MAC-kapcsolót.

A konfigurációs üzemmódban, adja meg egy sor konfigurálható portok:

És közvetlenül port konfigurációt (ők már hozzáférési módban):

Az első sor - viszont Kikötőbiztonsági. A második - határozza meg a cselekvés sérti a biztonsági politika. A harmadik számát állítja engedélyezett port a Mac (alapértelmezés 1). A negyedik hozzáadásával jár észlelhető a port MAS'ov a running-config (tárolva a startup-config, akkor valóban egy újraindítás után).

Vannak leállítás módban (alapértelmezett) - ha a szám a Mac át maximum, a port le van tiltva (error-kikapcsolva). Lesz újra hasznos lehet beállítani az automatikus port kapcsolási idő az esemény után (errdisable hasznosítás oka psecure-sértés), minden egyes alkalommal, hogy ne írjon «no shutdown» kézzel.

A régi 2950 kapcsol dolgozni lap hozzáférés-vezérlés (IP és MAC) csak úgy volt lehetséges továbbfejlesztett változatai firmware. A 2960 kapcsolók, ezt a lehetőséget részévé vált az alapprogram (LAN Base). Ezekben az eszközökben a fizikai interfészek, felveheti az alábbi típusú bejövő (in) ACL:

Ha a szoba kicsi, akkor a szimbolikus nevek (MAC-listák csak megnevezett 2960).

Az alapértelmezett művelet a listán - a tilalom minden (tagadja bármilyen). Ezért nyilvánvalóan nem szükséges megjelölni.

Ahhoz, hogy alkalmazza azt a felületet:

Következő engedélyeznie kell a 802.1X beállításokat a megfelelő portok:

Azt is játszani VLAN'ami. A kikötők dot1X beállíthatja a felhasználói VLAN. Ez munkaállomás feltöltött sikeres azonosítás után. Ő nyilván a port beállításokat, mint mindig:

Van még egy vendég VLAN. Úgy helyezzük ügyfeleknek, amelyek nem támogatják a 802.1X:

És akkor ott vannak korlátozva VLAN. Ahhoz, hogy az ügyfél megkapja nincs hitelesítve:

A gyakorlati végrehajtásának 802.1X a vállalati hálózatban kell figyelembe venni számos tényező: a szoftver választás hitelesítés, az IP protokoll beállítások munkaállomásokon, különböző felhasználói forgatókönyvek a hálózat koordinációs csoport politika, és így tovább. Általában ez a téma egy másik vita.

Oszd meg és uralkodj

A TFTP, az egység lehet tölteni konfiguráció nem csak mint egész, hanem a részek (interfész konfigurációs, az ACL, stb). Bővítjük a darab egyes fájlokat és add elején minden parancs nélkül (nincs interface ..., nincs hozzáférési lista ...), hogy először távolítsa el a régi konfigurációt kódrészletet.

Jó kapcsoló adhat sokat a biztonság a LAN. Több lehet, hogy egy jó szakember, aki képes lesz arra, hogy állítsa be a kapcsolót.

Alapértelmezett VLAN hopping

Az egyik jellemzője az alapértelmezett konfigurációja, Cisco kapcsol, hogy minden porttal DTP protokollt (switchport üzemmódban dinamikus kívánatos). Ez lehetővé teszi, hogy automatikusan telepítse címkézett a csomagtartóban kapcsolatot, ha a másik fél támogatja. Ez minden bizonnyal kényelmes, de ha a végén a patch kábel lesz a támadó - ez nem nehéz, hogy „húzza” a rendelkezésre álló LAN VLAN. Ezért az eszközök, hogy out of the box, akkor jobb, ha kikapcsolja az összes használt portokat (leállítás), vagy manuálisan beállítani a hozzáférési mód (switchport mód hozzáférés) nekik. Az utóbbi esetben kívánatos rendelni a portokat, a fel nem használt (vendég) VLAN (switchport hozzáférés vlan 13), vagy olvassa el a vendég VLAN 1.

vágott LAN-

A beállítás a törzs (switchport mód trunk) megadhatja, hogy melyik VLAN tiltott / engedélyezett rajta. Például úgy, hogy csak meghatározott hálózati: «switchport trunk hagyjuk VLAN 2999». Annak megakadályozása érdekében: «switchport trunk metszés VLAN 5" .