2. réteg-támadás ARP-spoofing

ARP protokoll. A biztonsági rés az adatkapcsolati réteg. Port biztonság.

Célkitűzés: A tanulmány a működési elve az ARP, megtanulják, hogyan kell elvégezni a biztonsági házirend-beállítások, amelyek megszüntetik a potenciális biztonsági réseket kapcsolati réteg.

Általában a meghatározása az útvonal részvételével ARP zajlik a következő ütemezés szerint:

Ha nem - elkezdi keresni a legrövidebb út.

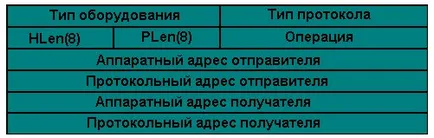

Figyeld meg a felépítését ARP / RARP fejléc:

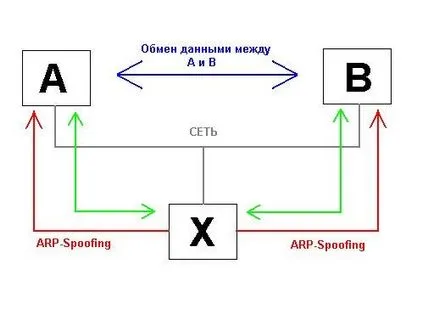

Így a támadó képes olvasni az összes forgalom továbbított két külön hálózati csomópont.

Mac-hamisítást

Mac-áradás

1) A maximális mérete a táblázatban függően korlátozott a kapcsoló és a tartományok a néhány száz 100 ezer bejegyzés.

4) Offensive kezdi látni az összes adatok a VLAN. Beleértve a felhasználóneveket, jelszavakat és egyéb bizalmas információkat, hogy fel lehetne használni ezeket a támadásokat.

Meg kell tudni, hogy a következő pontokat kapcsolódik a fenti támadások:

Attack is hatással lesz a többi kapcsoló a hálózatban továbbított a támadó csomagokat kell elosztani a hálózatban.

Emellett a hatás a támadás lehet a szolgáltatás megtagadását megtámadta kapcsolók és egyéb eszközöket a hálózaton (DoS - Denial of Service)