A veszély a biztonságos kapcsolatot

Mik biztonságos kapcsolatot

A biztonságos kapcsolat célja, hogy megvédje a továbbított adatok az interneten két számítógép között. Létrehozása biztonságos kapcsolat céljai a következők:

- elrejteni a bizalmas adatokat kívülről;

- biztosítsa a közvetítője;

- megvédeni a továbbított információt a jogosulatlan olvasását és módosítását.

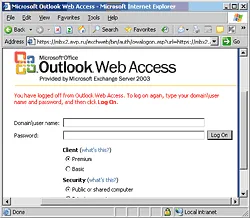

Ábra. 1. Hozzáférés a mailbox MS Exchange Server biztonságos kapcsolaton keresztül

Ábra. 2. Az adattitkosítás segítségével PGP programot

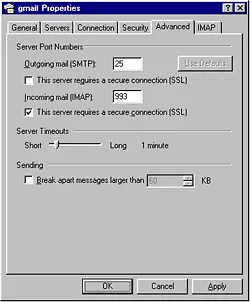

Ábra. 3. beállítása biztonságos kapcsolatot az Outlook Express

Támogatása titkosítási csatorna jelenleg végrehajtási túlnyomó többsége internetes alkalmazások: email és kliens programok, webszerverek és a böngészők, valamint a különböző hálózati egyedi alkalmazások fejlesztése, mint például a banki számlavezetés és fizetési műveletek. Az egyszerűség kedvéért ez a végrehajtási látható, hogy a fejlesztők: létrehozni egy biztonságos hálózati kapcsolatot tud működni a szabványos adatátviteli protokoll, tehát változik, hogy a programozók kell tennie a végső hálózati alkalmazás, nagyon kicsi. Így jól ismert protokollok:

- HTTPS (HTTP rendes - a fő Internet Protocol - titkosított SSL / TLS)

- POP (a normál POP3 - a legfontosabb protokoll leveleket fogadó - titkosított SSL / TLS)

- SMTPS (normál SMTP - a legfontosabb protokoll küldésére - titkosított SSL / TLS)

- IMAPS (normál IMAP4 - egy általános protokoll a leveleket fogadó - titkosított SSL / TLS)

- NNTPS (normál NNTP - közös protokoll hírolvasó - titkosított SSL / TLS)

Egyes hálózati szolgáltatások szolgáltatásaikat kizárólag titkosított kapcsolaton keresztül - például úgy megy a híres mail szolgáltatás GMail. Ebben a cikkben fogunk csak folytatni a beszélgetést arról, hogyan lehet titkosítani az átviteli csatorna - az úgynevezett „biztonságos kapcsolatokat”.

Típusai elleni védelem hálózati fenyegetésekkel

Hálózati kapcsolaton keresztül kiterjed nem csak a hasznos információkat, hanem az adatok, hordozva a számítógép. Egy példa a malware a túlnyomó többsége a mai fenyegetések: ezek a hackerek és trójai programok és férgek, és programokat, amelyek a biztonsági rés kihasználására a webes alkalmazások (hasznosítja).

Kártevő adathálózat célja, hogy vegyenek részt a következő típusú szoftver és firmware-komplexek:

- Tűzfalak.

- Ellenőrizze az egyes helyi számítógépes hálózati kapcsolat szabályainak betartását és engedélyezheti vagy megtilthatja a vegyületet.

- Képes érzékelni (de nem szünteti meg) a trójai program, amikor megpróbálja átvinni a szenzitív adatok azt.

- Nem képesek észlelni a vírus akár normál vagy titkosított kapcsolat.

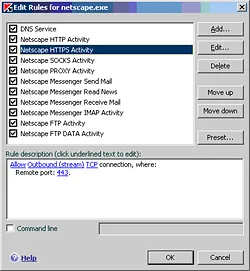

Ábra. 4. tűzfal szabályok kérelem

- védelmi rendszer hálózati támadások ellen (IDS).

- látszó (és sikeresen blokk) támadási aláírások egy már kialakított hálózati kapcsolat protokolltól függetlenül;

- Ezek észleli a vírust, de nem törli azt a közös, magas szintű protokollok: HTTP, POP3, stb Tehát, ha egy vírus megtalálható írni érkezik a POP3 protokoll, az egyetlen akció általuk végzett - a hálózati kapcsolat. A vírus, amely a levélben szereplő, ha nem öli meg, de ha a felhasználó megpróbál, hogy más e-maileket a mail szerver egyszer fertőzött e-mailt fog okozni leválasztás;

- nem ismeri fel a vírust titkosított kapcsolatot.

Ábra. 5. blokkoló hálózat támadás

- Antivirus (Mail és a Webes víruskereső).

- megtalálja és kijavítja az esetleges ismert semlegesítik a vírust adáskor / fogadó ismert magas szintű protokoll;

- nem ismeri fel a vírust titkosított kapcsolatot.

Ábra. 6. kimutatása a vírus a letöltött fájl

A veszély a biztonságos kapcsolatot

Mint korábban említettük, a hálózati kapcsolatok átadhatók ártalmatlannak és a rosszindulatú adatokat. Normál eszközökkel védi a számítógépet a fenyegetések a szokásos hálózati kapcsolatok, de a fenyegetések elleni küzdelemre biztonságos kapcsolat nem: ellenőrizze a tartalmát „biztonságos kapcsolat” nem lehetséges, éppen annak biztonságát, amint azt a fenti képességeket a szabványos jogorvoslat. Ennek eredményeként a rosszindulatú adatok a védett csatornák károsíthatja nagyobb, mint az átviteli révén a hagyományos kapcsolatok.

Könnyen megvalósítható hálózat titkosítási csatorna és nem a (az esetek többségében), alkotója a fájl ellenőrzési eredmények ma egy paradox helyzet: létezik egy „biztonságos kapcsolat”, hogy a szerver az illúziót kelti a biztonság, de nem garantálja hiányában ez a vegyület káros adatok.

Által jelentett veszélyt a „biztonságos kapcsolat”, különösen fontos ma, amikor egyre gyakoribbá válik. Miután az SSL / TLS támogatás, a fejlesztők végre az összes népszerű web-alapú alkalmazások, több szerver az interneten óta nyújt szolgáltatásokat a következő módon: együtt a helyszínek a bankok egyre komolyabb a postai szolgáltatások és társwebhelyek hozzáférést biztosít csak a biztonságos kapcsolatot. Ugyanakkor képzettsége adminisztrátorok ezek a szerverek gyakran nem is elég ahhoz, hogy helyesen beállítani a szerver biztonságos kapcsolatot.

A helyzetet súlyosbítja az a tény, hogy a támadás a felhasználó számítógépén távolról - például azáltal, hogy egyszerűen a fertőzött fájlt a kiszolgálón, amely a kommunikáció csak akkor lehetséges a biztonságos kapcsolatot.

Hadd illusztráljam a fenti néhány példa.

GMail és vírusok

A népszerű e-mail szolgáltatást GMail hozzáférést biztosít szolgáltatásokat csak a biztonságos kapcsolatot. Köztudott, hogy az e-mail szerverek GMail antivírus telepítve. Most képzeljük el a következő helyzetet:- Vírusírók küldi vírus egy e-mail GMail felhasználói postafiók.

- Anti GMail nem ismeri fel a vírust, mert a vírusadatbázis frissítések késve.

- Egy idő után, a felhasználó szabadon letölthető a fertőzött e-mailt a helyi számítógépen, mert GMail antivírus szoftver, hogy optimalizálja a működését ellenőrzi csak kézhezvételét követően a levél a postaládában, de nem ellenőrzi, hogy az azokat közvetlenül a felhasználó.

- A helyi számítógépen, ha a helyi e-mail vírus- és már ismert vírus aláírás nem lehet kimutatni, mert a hálózati kapcsolat titkosítva követelményeivel összhangban, a GMail és a Levél víruskereső nem tudta ellenőrizni a levelet.

- Fájl víruskereső vírust talál az e-mail adatbázist, és meg kell törölni, mivel Egyes esetekben a kezelést nem lehet a leveleket.

- A lényeg: a felhasználó kénytelen elvesztik az összes levelezést.

Virus a webszerveren

Egy másik példa, nem kevésbé érdekes: elhelyezése egy fertőzött fájlt egy webszerver és hogy az Internet a szerverre. Ha a vírus lefektetett egy normális szerver adatok adása és vétele HTTP-n keresztül, a biztonságos internetes Antivirus, a számítógép nincs veszélyben. Ugyanakkor, ha a vírus felkerül a szerverre, amely több mint HTTPS szolgáltatás, a helyzet nem ennyire egyértelmű:

Annak érdekében, hogy az ellenőrzés továbbított egy biztonságos adatkapcsolat, a legtöbb gyártó anti-vírus megoldás a plug-inek a webes alkalmazások. Ez a megoldás a pluses és minuses:

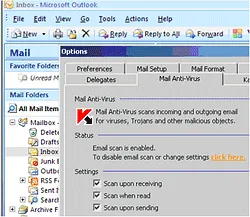

Ábra. 7. Az anti-vírus plug-in for Microsoft Office Outlook programban

Egy másik lehetőség, hogy ellenőrizze az ellenőrző plug-in forgalom alapján a módszer «man-in-the-middle». Ez a döntés lezárja a negatív aspektusait plug-in architektúra. Bár megvannak a maga hátrányai, akkor kénytelen anti-vírus gyártók, hogy megvédjék a felhasználók számára.

Ez a módszer, sőt, egy támadás SSL / TLS, mint Ez jelenti elfogó biztonságos kapcsolat helyettesítése eredeti bizonyítványt, és létrehozza a két biztonságos kapcsolat: az alkalmazás és a proxy Antivirus és Antivirus között proxy és a távoli számítógép.

Ábra. 8. Átlagos biztonságos kapcsolat

Ábra. 9. Scan titkosított kapcsolatokat

A gyakorlatban jól szervezett ellenőrzés forgalom nem végez igazi veszélyt a felhasználó számára: végezni ezt az ellenőrzést közvetlenül a helyi számítógépen, és lehet menni a párbeszédet a felhasználó, mind származik egy távoli számítógép-tanúsítványok ellenőrizhető Antivirus a tanúsítványtárolójában valamint nem egy webes alkalmazás .

Módszer hátránya «man-in-the-middle» több, mint ellensúlyozta a teljes védelmet a számítógép a fenyegetések ellen, minden hálózati kapcsolat.

Solutions Kaspersky Internet Security

A Kaspersky Internet Security foglalkozó biztonsági ellenőrzések mindkét típusú vegyületek:

Ábra. 10. észlelés teszt vírus eicar.com a böngésző biztonságos kapcsolatot

következtetés

A cél a biztonságos kommunikáció az, hogy megvédje a továbbított adatok ellopása és változásokat. Azonban a mai napig nem kevésbé veszélyes, mint a lopás vagy módosítását az információk, amelyek a hálózati fenyegetések elleni védelmet, amely nem biztosítja a biztonságos kapcsolatot.

Eközben a „biztonságos kapcsolat” a téves, és hozzon létre bennük egy hamis biztonságérzetet használatával garantált a titkosított kapcsolat. A helyzetet súlyosbítja az a tény, hogy a szabványos hálózati biztonsági eszközöket nem tudja megvalósítani azok funkciójának biztonságos csatornákat.

Ahhoz, hogy teljes körű védelmet a számítógép összes online fenyegetések használatát igényli speciális módszerek kezelésének biztonságos kapcsolatot. A legegyszerűbb és legkézenfekvőbb megoldás - használata plugin a webes alkalmazások számára - sajnos, nem egyetemes, mert sok alkalmazás nem támogatja a képesség, hogy beágyazza plugins vagy szigorúan korlátozzák a funkciót. További talált megoldás a víruskereső programok, a forgalom van jelölve.

Veszély „biztonságos kommunikációt” nem szabad alábecsülni. Védelmének megszervezése a számítógép, ellenőrizze, hogy a víruskereső nyújt teljes védelmet az összes internetes fenyegetések ellen.