Hogyan szervezzünk egy csatorna között, irodák segítségével openvpnt egy további jelszavas védelem,

Hogyan szervezzük meg a VPN csatornán keresztül hivatalok közötti OpenVPN

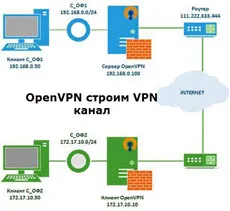

konstrukció VPN csatorna

Hello mindenkinek ma a cikkben fogjuk megvitatni részletesen, hogyan kell beállítani a VPN csatornát hivatalok közötti OpenVPN használatával további jelszavas védelmet. Nem titok, hogy az OpenVPN az utóbbi időben nagyon népszerű sok szervezet, és ez nem az, hogy teljesen ingyenes, és az ügyet a hatékonyságot, amellyel tud csatlakozni a VPN-csatorna távoli irodák számára. Mi lesz beállítani a VPN-irodák közötti további jelszavas védelem a Windows platformon.

Célkitűzés: A VPN beállításához csatorna két ága között a cég. Network egy első nevezett ága N_B1) és a hálózati a második N_B2 ága. Telepítése OpenVPN mindkét irodában lesz az operációs rendszer Windows 7. Azt viszont, hogy a feladatot.

Hálózati N_B1 tartalmazza:

Hálózati N_B2 tartalmazza:

Számítógép vagy szerver, ahol az ügyfél OpenVPN telepítve, továbbá két hálózati interfésszel.

Szintén van telepítve a proxy szerver, amely elosztja az interneten, hogy a helyi hálózaton, és ily módon az összes gép a helyi hálózaton alapértelmezett átjáró (172.17.10.10)

172.17.10.10 néz ki, hogy a helyi hálózaton

192.168.2.3 nézi a világot a router.

Felhasználói Hálózat: 172.17.10.50

Célkitűzés: A férfi az irodában N_B1 hálózat (192.168.2.100) látnia kell a megosztott erőforrások a számítógépen személy N_B2 hálózat (172.17.10.50), és az ellenkező irányba.

Más szóval, mindegyiknek látni, és a lehetőséget, hogy látogatóba, talán valaki új képeket egyetértenek kollégám egy másik elágazó.

Első létre

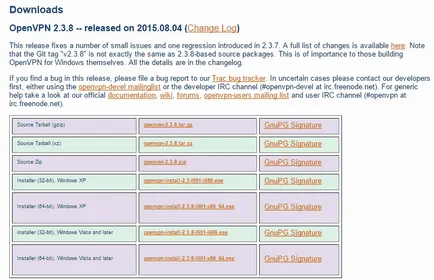

OpenVPN betöltődik a hivatalos weboldalon. Fontos, hogy válassza ki a megfelelő bites Windows. elosztás maga nagyon egyszerű.

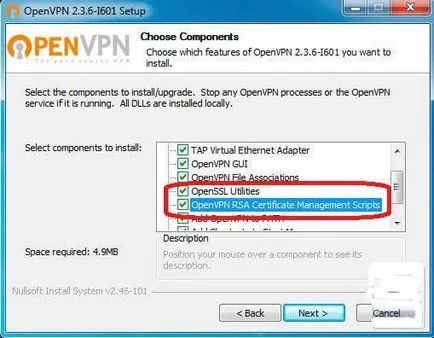

A telepítés futtatásához OpenVPN, a 3. lépésben tegye a madarak OpenSSL Utilites és OpenVPN RSA Certificate Management Scripts.

Telepítése OpenVPN 2.3.8

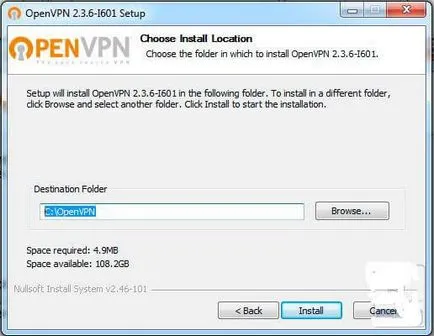

A következő lépés - az utat a telepítést. Hogy tovább egyszerűsíti az életét, meg a C meghajtó gyökérkönyvtárába

Válasszunk egy célt

Hogyan szervezzünk egy csatorna között, irodák segítségével OpenVPN egy további jelszóval védett-05

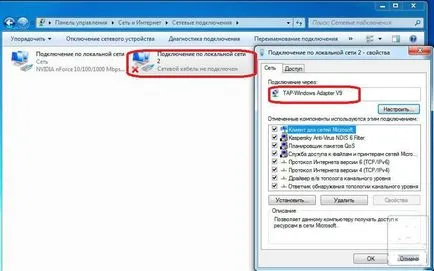

Nevezd át „VPN”

Hogyan szervezzünk egy csatorna között, irodák OpenVPN használatával további jelszavas védelem 06

A könyvtárban a „C: \ OpenVPN” azonnal hozzon létre egy további ssl mappát (ahol fogjuk tárolni a hitelesítési kulcs) CCD könyvtár (itt lesz a konfigurációs szerver beállításokat az ügyfél).

A könnyen rsa mappa létrehozásához vars.bat fájlt. Ez a batch fájl a munkamenet változók tanúsítvány generáció abban a részben, hogy érinti elhelyezkedése és megszervezése töltse ki az adatokat.

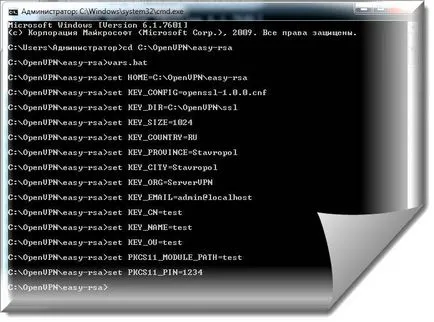

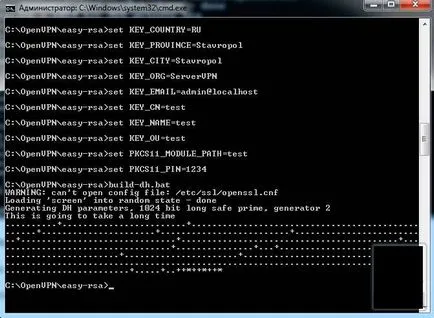

Fuss egy parancssort rendszergazdaként.

Hogyan szervezzünk egy csatorna között, irodák segítségével OpenVPN egy további jelszóval védett-07

Elhaladunk a vezető C: \ OpenVPN \ könnyen rsa, írja be a parancssorba

Hogyan szervezzünk egy csatorna között, irodák segítségével OpenVPN egy további jelszóval védett-08

Ezután futtassa a tisztítási all.bat:

Hogyan szervezzünk egy csatorna között, irodák segítségével OpenVPN egy további jelszóval védett-09

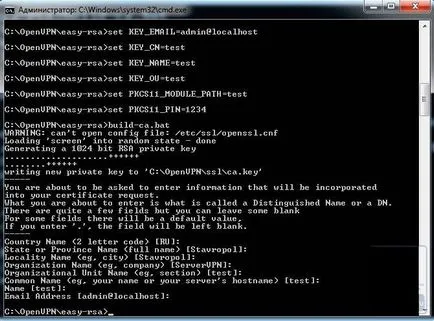

Most fut a build-ca.bat. Mivel az összes információt a szerver már tele, akkor hagyja az összes változtatás nélkül:

Hogyan szervezzük inter-office csatorna OpenVPN további jelszavas védelem-10

akkor van két fájl ca.crt és ca.key ssl megjelenik a mappában.

Hogyan szervezzünk egy csatorna között, irodák OpenVPN használatával további jelszavas védelem 11

így a ssl mappa dh1024.pem fájlt.

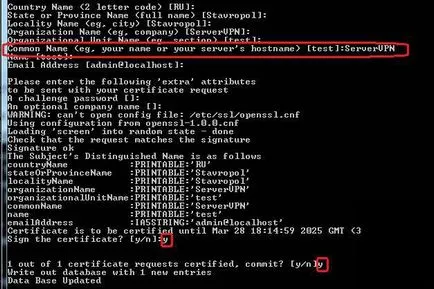

Hozzon létre egy szerver gombbal lépjen be a következő parancsot:

ahol „ServerVPN” a neve naschego VPN szerver, mint az én esetemben,

Adja meg a paraméter „commonName” - írja a nevét a VPN-szerver. Az összes többi paraméter, hagyja meg az alapértelmezett minden kérdésre van válasz igen

Hogyan szervezzük meg a csatorna irodaközi OpenVPN használatával további jelszavas védelem-12

így a ssl mappa ServerVPN.crt fájlokat. ServerVPN.csr. ServerVPN.key.

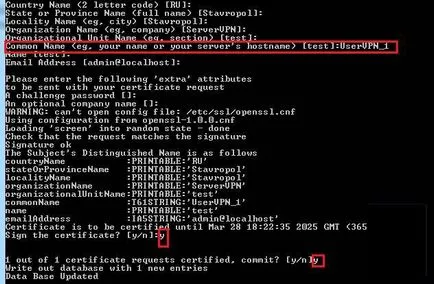

Első kialakulásához kliens segítségével.

ahol „UserVPN_1” A ügyfél nevét.

Fontos! Adja meg a paraméter „commonName” - írja a nevét, a kliens VPN (UserVPN_1). Az összes többi paraméter, hagyja meg az alapértelmezett minden kérdésre van válasz igen

Hogyan szervezzük inter-office csatorna extra OpenVPN jelszóval védett 13

Ennek eredményeként, mi lesz az ssl mappát UserVPN_1.crt fájlokat. UserVPN_1.csr. UserVPN_1.key.

Ha több ügyfél, majd ismételje meg a kialakulását a legfontosabb; nem megfeledkezve minden ügyfél rendelt nevüket

Generation tls-auth kulcs (ta.key) csomagkapcsolt hitelesítés, mert ez megy a gyökér mappában OpenVPN:

és végrehajtja a parancsot:

így a ssl mappát pluchit ta.key fájlt.

Ismerkedés a létrehozását szerver config. A config mappában hozzon létre egy fájlt OpenVPN.ovpn:

A ccd mappában hozzon létre egy fájlt kiterjesztés nélkül, és nevezze meg pontosan, mivel az ügyfél UserVPN_1. nyissa meg a Jegyzettömb és a következőt írja:

Hozzon létre egy kliens konfigurációs.

Telepíteni a kliens OpenVPN, árulója ca.crt. UserVPN_1.crt. UserVPN_1.key. ta.key.

Tűzfalak beállítása és a víruskereső szoftvert a kliens és a szerver zavartalan áthaladását csomagokat. Nem írom le, minden attól függ a telepített antivírus szoftverek és tűzfalak.

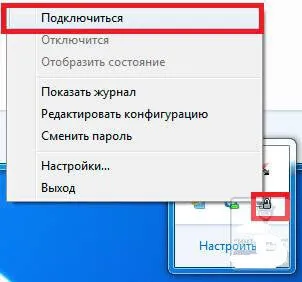

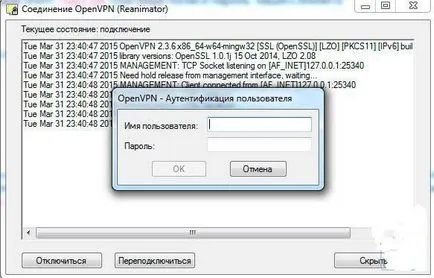

Mindezek után kezdjük meg szerver és a kliens.

Hogyan szervezzünk egy csatorna között, irodák segítségével OpenVPN egy további jelszóval védett-14

Ha mindent jól, mi szerver megkapja az IP 10.10.10.1 és ez csatlakozik a kliens és kap IP 10.10.10.2. És így volt a kapcsolat most a szerver és a kliens ping egymással IP VPN hálózatunk, azaz 10.10.10.1 és 10.10.10.2.

Hogyan szervezzünk egy csatorna között, irodák OpenVPN használatával további jelszavas védelem 15

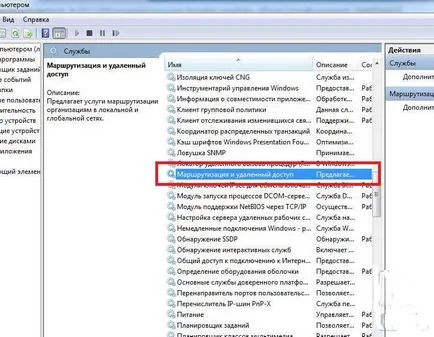

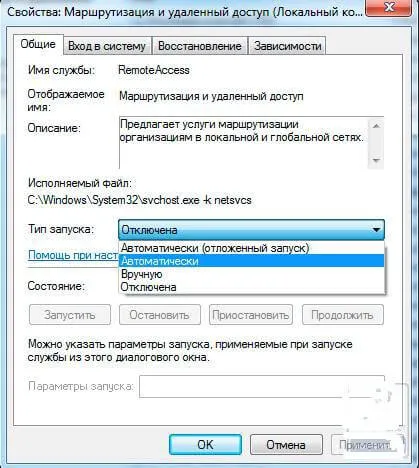

Huzhno adja meg a tulajdonságait a szolgáltatást, állítsd be, hogy automatikusan bekapcsol, és futni.

Hogyan szervezzük meg a csatorna irodaközi OpenVPN használatával további jelszavas védelem-16

Ezt követően azt kell tudnia pingelni a szerver belső IP és az ügyfél (kliens és szerver 172.17.10.10 192.168.2.100).

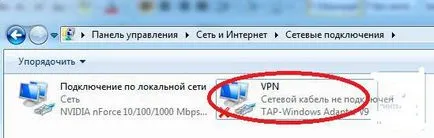

De ez a módszer egy kis hátránya: ha engedélyezi ezt a szolgáltatást, és csatlakozni a VPN-csatorna Hálózati kapcsolatok ikonra Vöröskereszt leteszi VPN be- vagy kikapcsolása.

Hogyan szervezzük inter-office csatorna extra OpenVPN jelszóval védett 17

Ebben az esetben az összes hálózatok működik. Személy szerint én ezt a keresztet bosszantó és néha zavaró.

Van egy másik módja annak, hogy láthatóvá a belső hálózat IP-szerver és kliens.

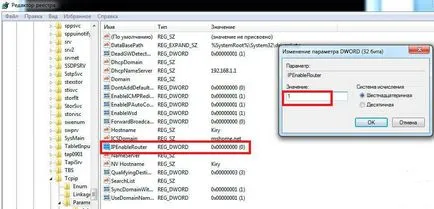

Ehhez menj a registry, nyissa meg a regisztrációs kulcsot:

Keresse meg a paramétert és módosítsa az értéket: IPEnableRouter a REG_DWORD értéke 1.

Hogyan szervezzük meg a csatorna irodaközi OpenVPN használatával további jelszavas védelem-18

Ne felejtsük el újraindítani a gépet, hogy a beállítások érvénybe!

Ezt meg kell tenni mind a szerver és a kliens.

Tehát pingelni a hálózat belső IP, és mint ahogy azt a kiszolgáló és az ügyfél számára hálózatok átjárók, és a gép a hálózatról 1 láthatjuk a készüléket a hálózathoz 2, és fordítva. azaz a felhasználó N_B1 (192.168.2.100) láthatja a megosztott mappák Felhasználó N_B2 (172.17.10.50) és fordítva.

Ha a szerver és a kliens nem lesz gateway hálózatukat, abban az esetben kell majd regisztrálni útvonalak kezét.

Példa N_B1:

Példa N_B2:

az én esetemben ez nem volt szükség.

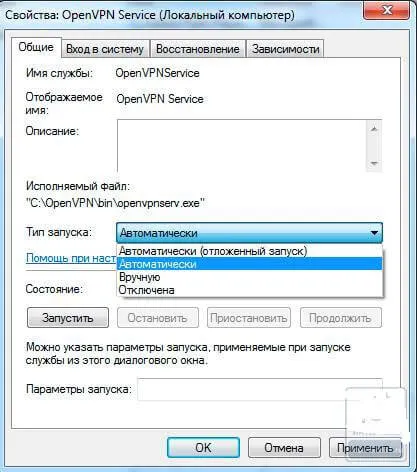

Ahhoz, hogy automatikusan elindul a szerver és a kliens, szükségünk van ahhoz, hogy a szolgáltatás OpenVPN szolgáltatás

Hogyan szervezzük meg a csatorna irodaközi OpenVPN használatával további jelszavas védelem-19

Most boot szerver automatikusan elindul, és amikor a kliens gép automatikusan csatlakozik a szerverhez.

további védelem

Mint az közismert, a OpenVPN lehetősége van a tanúsítványokra fent leírtak, valamint bejelentkezési név és jelszó, de akkor is összekapcsolják őket. Ahogy én tudom, a Linux lehetséges szabályos eszközökkel létrehozott hitelesítés bejelentkezési név és jelszó, de a Windows, azt is meg lehet oldani. Ehhez létre auth.vbs fájlt a config mappában, és írd a következőképpen

Szintén a mappában config szóda Users.pw fájlt írni a felhasználónevet és a jelszót az ügyfelünk

Ha több az ügyfelek, hogy:

Hogyan szervezzük inter-office csatorna extra OpenVPN jelszóval védett 20

Állítottam fel, hogy a felhasználó nevét (login) egyezik az ügyfél nevét a tanúsítványban, akkor estUserVPN_1. de megadhat egy másik nevet eltér a nevét a tanúsítványt, meg kell nézni a beállítási auth.vbs.

és az ügyfél konfigurációs változtatni az auth-user-pass line a auth-user-pass C: \\ \\ OpenVPN ssl \\ pass.txt.

Most bekapcsolom a gépet, ahol telepítette OpenVPN -server, a szolgáltatás fut, és a VPN-kiszolgáló automatikusan megnő. A kliens elindul az autó, és azért is, automatikusan csatlakozni a szerverhez. Most már mehet a nyilvános mappát vagy RDP dolgozni, például 1C, amelynek székhelye egy másik szervezet.

Népszerű Kapcsolódó hozzászólások:

- Hogyan hozzunk létre egy helyi hálózat az adatközpontban Hetzner

- Cisco Packet Tracer - 1 óra. Hogyan hozzunk létre egy helyi hálózaton két számítógép között

- Cisco Statikus útválasztás

- Hogyan kell telepíteni ipfire

- Hogyan adjunk egy útvonal ipfire

- Wmware munkaállomás hálózati konfiguráció a virtuális gép