Keys millió autót lehet hamis egy alacsony költségű adóvevő rf-alapú Arduino

A kutatók a University of Birmingham és a német cég Kasper Oswald volt szerencsés: velük az autógyárak nem fog perelni, de nem találták meg a problémát aligha nevezhető komolytalan.

Az első biztonsági rés társított távoli kulcsnélküli (RKE) rendszerek, amelyek lehetővé teszik, hogy „kommunikálni” a jármű kulcs nélkül, egy speciális távirányító készülék.

Ha a tulajdonos a gép megnyomja a gombot, az adó, például a zár vagy nyissa ki az ajtókat, a csapatok csere zajlik a rádiófrekvencia. A modern autók RKE rendszerek használata kriptográfia és folyamatosan változik a jel kóddal, azonban a kutatók azt találták, hogy az elmúlt húsz évben, az autógyárak megosztja a globális titkosító kulcsok, amelyek nincsenek olyan sok. Egy ilyen kulcsot, a támadó képes elfogni a jel a kimeneten a távirányító, a parttól száz méterre, dekódolja, majd hozzon létre egy klón az eredeti vezérlő egység.

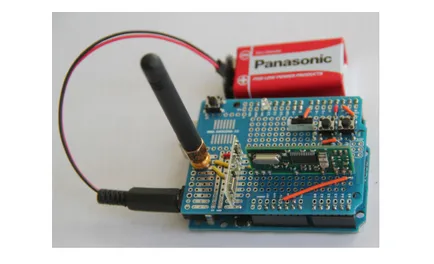

Elvégzésére támadás a támadó lesz szüksége egy egyszerű rádióvevő. A kutatók saját maguk által gyűjtött egy ilyen készülék 40 $ alapján Arduino, és a titkosítási kulcs (ami kiderült, hogy azonos millió jármű) állítunk elő révén reverse engineering.

A kutatók szerint teljesen megszünteti a problémákat a RKE VW Group egyszerűen nem lehet. Csak a szakértők szerint, a kimenet nem használja RKE vagy kikapcsolása.

Amellett, hogy a klónozás vezérlő eszközök, a kutatók is bemutatták a támadás kriptográfiai áramkör Hitag2, amely évtizedek óta használják az autók Alfa Romeo, Chevrolet, Opel, Peugeot, Renault és a Ford.

A második támadási támadó szüksége lesz minden ugyanolyan egyszerű radiodevays. Vele, a támadó elfogására és „olvasni” a jeleket a távirányító készülék. Ez lesz a sorrend gördülő kód, amely az előre nem látható változások minden alkalommal, amikor a gombot megnyomja a távirányítón. Azonban, mivel a biztonsági rést nem nevezett Hitag2, gyűjtése 4-8 jeleket tartalmazó forgókódos, a támadó képes lesz feltörni a titkosítási kulcs egy adott autóval kevesebb, mint egy perc alatt.

„A készülék fogadására és küldésére ugrókódos szolgálhat például az SDR mint USRP és HackRF, vagy kész RF-modul, például alkalmas SmartWatch TI Chronos, amelyek széles körben elterjedtek, olcsók szopni” - a kutatók magyarázatot.

Néhány részlet a probléma megtalálható a kutatási jelentés (PDF), de sok részletet egyszerűen nem hozták nyilvánosságra, mivel a biztonsági rés még mindig nincs lezárva.

hírek Oszd meg barátaiddal: