ujjlenyomat védelmet bypass

Mennyiség vs minőség

Figyelve a történeti sorrendben, akkor elkezdjük, talán az Apple.

Érintsd azonosítót és biztonságos Enclave: édes pár

ujjlenyomatok Hol vannak

Úgy tűnik, hogy a szükséges tárolni ujjlenyomat adatok formájában egyirányú hash függvény nyilvánvaló, de ez csak úgy tűnik, hogy Ön: a fejlesztők HTC One Max úgy döntött, hogy az ujjlenyomatok tárolható képek a leggyakoribb a memóriában mappában. Bármi is gondolt a HTC fejlesztők, az Apple mérnökei követtek el ilyen hibát: a beolvasott ujjlenyomat átengedjük egy hash függvény és tárolja a Secure Enclave - védve van a külső hozzáférést mikroszámítógép. Külön kiemelem, hogy ez az adat nem esik iCloud és nem kerül át a cég szerverére.

Mikor és miért iOS eltávolítja ujjlenyomat adatok a RAM-ból

Úgy hangzik, mint egy szakaszon? Ez pofon összeesküvés-elmélet? Nem, csak nem nagyon Apple, mint kísérlet arra, hogy nyomást a bűnüldöző szervek, amelyekre válaszul ő vezetett be ezt az intézkedést: az Apple egy újabb szabály arra kényszerítve iPhone és iPad felhasználók számára, hogy alkalmazzák a jelszót, hogy kinyit a készüléket.

Az értelmét az utolsó bekezdés magyarázatához szükséges. Szerint PhoneArena helyén, hogy „megnehezíthetik a munkát a bűnüldözés.” Azt tedd magabiztosabban, mert az utolsó tétel vezették után azonnal a szenzációs eljárás egy terrorista San Bernardino, amikor az Apple gyakorolt példátlan nyomást.

Hogyan lehet megkerülni

Mikor jön a hacker Touch ID, hogy megtévessze az érzékelő nehéz, de lehetséges. Megtévesztés modern érzékelők akkor létre kell hozni háromdimenziós modell egy ujj, és a jobb anyag. A régebbi készülékek (iPhone 5S, iPad mini 3), hogy megkerülje az érzékelő sokkal könnyebb. Például egy csapat német hackerek sikerült tartani az érzékelő iPhone 5S két nappal azután, hogy a készülék piacra, egyszerűen nyomtatás az eredeti ujjlenyomat 2400 dpi felbontással.

De mielőtt elindulna egy modellezése a nyomat, akkor kell vigyázni az adatbiztonság az eszközön, és a nyomtatási adatok nem ideje, hogy „megromlik”.

Gyorsan kell cselekednünk, és világosan: van egy minimális idő.

Hogyan kell használni?

Tegyük fel, hogy sikerül becsapni az ujjlenyomat-érzékelő. Mi a következő lépés? iOS - egy zárt rendszer, és az összes memória eszközök lesznek titkosítva. Beállítások?

- Telepítése jailbreak: nincs. Feltörni a 64 bites iPhone vagy iPad, mindig meg kell adnia a feloldó kódot (és egyes esetekben le is tilthatja a biztonsági kódot a beállításokban).

- Fizikai adatok kinyerése: kipróbálhatja. Ha jailbreak már telepítve van, akkor képes lesz arra, hogy kivonat a legtöbb adat, de nem lesz képes dekódolni kulcstartó. De ha jailbreak nem csinál semmit ez nem -, hogy telepítse, amire szükség van a biztonsági kódot.

- iCloud: lehetővé. Feloldani az eszközt, akkor kap, hogy friss maradjon hát a iCloud (Beállítások -> iCloud -> Backup -> Biztonsági mentés most). Ne feledje azonban, hogy a kéttényezős hitelesítés letölteni az adatokat a felhő, akkor kell egy jelszót Apple ID, és ha uchetki aktív - akár a hozzáférést a második tényező (a szerepe, amely azonban működhet DUT). Egy fontos pont: van, hogy csatlakoztassa a készüléket a Wi-Fi-vel, aminek eredményeként helyett egy biztonsági másolatot a készüléken tud repülni csapat blokkoló vagy megsemmisítése.

- A mentési iTunes: talán ez az egyetlen dolog, amit tehetünk, és lennie kell. Oldja fel a készülék könnyen csatlakoztatható az iTunes, amellyel biztonsági másolatot az adatok a számítógépen. További - egy trükk. Még egy dolog: a jelszó a biztonsági mentés. Ha telepítve van, akkor meg kell törni ki (például a Elcomsoft Phone Breaker). De ha ez nincs telepítve - nem biztos, hogy a saját! EGYSZERŰ 123 elegendő lenne. Egy biztonsági mentés, titkosított jelszavát, akkor letölteni az összes adatot, és a nem titkosított - minden, kivéve kulcstartó. Mint minden móka kulcstartó tárolják, meg egy ideiglenes jelszót, mielőtt eltávolítja a mentés nagyon hasznos lesz.

Az Apple nem az első kísérlet arra, hogy hozzon létre egy teljes és nagyon sikeres védelmi rendszer. Ujjlenyomat-érzékelő jól illeszkednek az átfogó koncepciót. Programozottan kitérő ez a védelem nem lehetséges, az időben minden olyan kísérletet, hogy trükk az érzékelő egy hacker egy kicsit, de nem az új eszközök az eredmény garantált. Határozottan - a cég elérte célját.

Az ujjlenyomatokat és Android

Térjünk át a tanulmány ujjlenyomat-hitelesítés eszközökön futó Android. Szétszerelése rendkívül sikeres végrehajtása az Apple, nézd meg alaposan a helyzet a verseny táborban.

Google Android 4.x-5.1.1: Nagyon szomorú

Az első készülékek beépített ujjlenyomat kezdtek megjelenni néhány évvel ezelőtt, a nap Android 4.4. A mai napig igen sokat: ez a Samsung Galaxy S5, S6, S7, Motorola Moto Z, Sony Xperia Z5 LG G5, Huawei Ascend Mate 7 és újabb, Meizu Pro 5 - és ez még nem minden. Ez egyszerűen nem minden eszköz ujjlenyomat-érzékelőt használ a helyes utat. Ennek oka elsősorban az, hogy akár az Android 6.0 verziója a rendszer nem létezik univerzális API ujjlenyomat-hitelesítés. Nem API - nincs kompatibilitási meghatározása formai követelményeknek. és ennek megfelelően nincs tanúsítás A Google részéről.

A teljes hiánya a külső kontroll gyártók halmoztak így tovább ... egy rémálom nem álom. Például HTC One Max fejlesztők külsőleg levizsgázott a tanfolyam «Android 21 nap”, és rájött, figyelemre méltó rendszer tárolja teljes példányait ujjlenyomatok egy nyilvánosan elérhető könyvtárban tömörítetlen (nem beszélve a titkosítás) formátumban. Talán az utasításokat „repedés” Ennek a rendszernek nincs szükség. Én adok meg csak, hogy az adatok a fájlban tárolt /data/dbgraw.bmp, és az Ön kényelmét hozzáférést számlázott 0666.

Egy példa egy olyan egységre. Samsung Galaxy S5 volt az Android 4.4 a fedélzeten. Hamarosan, a hackerek sikerült, hogy hozzáférjen az ujjlenyomat és sikeresen megkerülni a védelmet.

Megjelenése előtt a hatodik változata az Android gyártó is kiadta a sok eszköz, amelyre az írástudatlan meghúzni ujjlenyomat-érzékelő. Megtörni őket, még akkor is érdektelen, amíg minden unalmas. Egyértelmű, hogy a hosszú tűri az ilyen helyzetet nem tudott a Google. De nem tették.

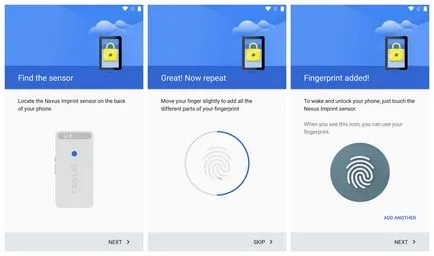

Android 6.0: Fingerprint API és a Nexus Impresszum

A kiadás az Android 6.0 a Google nem csak a fejlett saját API ujjlenyomat-hitelesítés, hanem frissítette a kompatibilitási Definition dokumentum, amely szükséges, hogy kövesse az összes gyártó, akik szeretnék, hogy igazolja saját eszközök telepíteni a Google szolgáltatások (ez egy nagyon fontos pont róla később).

Az album csak két referencia eszközök: Nexus 5X és Nexus 6P. Ezek - és nem lehet kikapcsolni a titkosítás szakasz, és a helyes végrehajtását az ujjlenyomat-érzékelő, szinkronizált a Nexus Impresszum.

Szóval, mi a Google megköveteli a gyártóktól, így a megfelelőségi tanúsítványt? Ellentétben a helyzet a kötelező titkosítás Android 5.0, ezúttal a követelmények listáját nem teszi lehetővé a kettős értelmezést. Fordítás kivonatát hivatalos dokumentum.

7.3.10. ujjlenyomat-érzékelő

Az eszközök, hogy lehet használni, hogy lezárja a képernyőt, javasoljuk, hogy használja az ujjlenyomat-érzékelő. Követelmények berendezéssel, mint egy szenzor, és hozzáférést biztosít az API külső fejlesztők:

- Nyilatkoznia kell támogatást android.hardware.fingerprint.

- Maradéktalanul végre kell hajtani ujjlenyomat API dokumentáció Android SDK [Resources, 95].

- KELL van egy szinten a hamis pozitívok kevesebb, mint 0,002%.

- Erősen ajánlott szinten a hamis negatív riasztások kevesebb, mint 10%, a kioldási késleltetés legalább 1 másodpercig (1 tárolt ujjlenyomat).

- Szükségszerűen korlátozott kísérlet sebesség 30 másodperces késleltetés után 5 sikertelen próbálkozás.

- Biztonságosnak kell lennie boltba, és az ujjlenyomat-ellenőrzési végezzük kizárólag a megbízható zóna Trusted Execution Environment (TEE), vagy egy dedikált processzor egy biztonságos kommunikációs csatorna TEE. (Ez égett Samsung S5, ahol a biztonságos kommunikációs csatorna volt a probléma)

- KELL titkosítja a nyomtatási adatokat oly módon, hogy a hozzáférés hozzájuk lehetetlen volt, hogy kívül a Trusted Execution Environment (TEE) szerint az Android Open Source Project [Resources, 96].

- Nem engedhető meg, hogy adjunk nyomatok létesítése nélkül egy megbízható lánc (felhasználó hozzá kell adni, illetve ellenőrizheti a PIN / minta / jelszó a TEE szerint Android Open Source).

- Nem teszi lehetővé a harmadik féltől származó alkalmazások megkülönböztetni az egyes nyomatok.

- MINDIG megfelelően kezeli DevicePolicyManager.KEYGUARD_DISABLE_FINGERPRINT zászló.

- Az összes fenti követelmények kötelező amikor frissíti az Android 6.0, és az adatokat nyomtat kell vándoroltak, biztonságos módon, vagy sem.

- Lehetőleg Android ujjlenyomat ikont az Android Open Source Project.

Mint látható, a dokumentum nem jelent a kettős értelmezést. A gyártók számára, hogy igazolja, eszközök alapján Android 6.0 és újabb, felszerelt ujjlenyomat-érzékelő, teljes mértékben meg kell felelniük valamennyi követelménynek. Továbbá, a készülék, amelyek frissítik az Android 6.0, az is szükséges, hogy megfeleljenek az új követelményeknek (és ennek megfelelően kell igazolnia).

Más része a dokumentumnak a szükséges követelményeket, beleértve a titkosítást használó biztonságos zár képernyőn (beleértve az ujjlenyomat-érzékelő). Amint látjuk, a helyzet rossz elmélet. És ez, tényleg?

Android Smart Lock

Ami érdekes, hogy nincs szükség a Smart Lock jelenlétében dolgozó ujjlenyomat-érzékelő nem: a képernyő minden esetben bekapcsol, és kinyitotta, egyetlen kattintással. Miért kompatibilitás meghatározása nem követelmény, hogy kapcsolja ki a Smart Lock aktív ujjlenyomat? Rejtély. De akkor használja ezt a rendszert, hogy az eszköz feloldása. Csak tartsd észben, hogy a Smart Lock nem lesz aktív közvetlenül az eszköz alaphelyzetbe; aktiválja a rendszer eszköz szükséges kinyit jelszó vagy minta legalább egyszer.

A kínai barátaink

Fent beszéltünk Google meghatározott követelményeknek az Android kompatibilitási dokumentuma. Ha a gyártó azt akarja igazolni, hogy eszközök telepítése a Google-szolgáltatások, a készülék működése egy bizonyos változata a firmware kell tanúsítania az egyik laboratóriumban.

Kínában, a Google betiltották, és sok félszuterén gyártók nem fognak zavarni a felesleges tanúsítványokat. Igen, és tudja, milyen firmware eszközök gyakran Kínából származik. Kedvéért teljesítmény titkosítás, mint általában, ez nem szerepel még a firmware alapján Android 6.0 és a bootloader nincs lezárva elvben (abban az esetben, MediaTek processzor) vagy könnyen kihasználják. Ennek megfelelően olyan ujjlenyomat-érzékelő, akár nem - nem játszanak szerepet a legkisebb.

Még ha a titkosítás be van kapcsolva, a felhasználó által (abban a valószínűtlen esetben, ha olcsóbb eszközök, de még mindig), akkor nem kell semmilyen garancia arra, hogy az ujjlenyomat-érzékelő van beépítve a helyes utat. Ez különösen igaz az eszközök, amelyek eladták az Android 5 és korábbi verziói a táblán, és a frissítés a 6. változat az Android kapott később.

hogyan lehet feltörni

Például az ultrahang szondák haszontalan megpróbálja megtéveszteni keresztül kinyomtatott nyomtatott nagy felbontású egy speciális konduktív papír -, de normál kapacitív szkennerek ezért eszén.

De ultrahangos érzékelő megtévesztik az ujját nyomtatott 3D-nyomtató, ahol a különleges értéket nem lényeges. Végül szinte minden érzékelő valódi számlát megjelölése kialakítva egy vékony vezető anyagot és kopott az ujját.

Összehasonlítás Touch ID

De, mint a Nexus Impresszum elég értelme. A Nexus 5X és 6P Google alkalmazott példaként biztonsági megközelítése. Ez nem lehet a fogyatékkal élők és az adatok titkosítása részén, valamint az illetékes integrációja ujjlenyomat érzékelő és a szenzorok által választott nem akárhogyan.

A harmadik féltől származó eszközök használhatók elégtelen biztonsági érzékelők lehet őszinte tátongó biztonsági rések (formális betartása ellenére követelményeinek Android kompatibilitás Definition). Itt van egy részletes táblázatot.