Digitális aláírás algoritmus, nyilvános és titkos kulcsokat, igazolások

Törvény „A digitális elektronikus aláírása” kimondja, hogy „az elektronikus digitális aláírás - elektronikus dokumentum kellékek, amelynek célja, hogy megvédje az elektronikus dokumentum hamisítvány, egy privát kulcs az elektronikus digitális aláírás, és lehetővé teszi, hogy azonosítsa a aláírási kulcsot bizonyítvány tulajdonosa, valamint a megállapodás hiányát torzítás elektronikus dokumentumot. " Ebből a meghatározásból kitűnik, hogy az elektronikus digitális aláírás (EDS) van kialakítva speciális matematikai algoritmusok alapján a tényleges dokumentumot, és bizonyos „titkos kulcs”, amely egyedileg azonosítja a küldő az üzenetet. Úgy véljük, részletesen a mechanizmus működését elektronikus aláírás rendszerekben.

Nyilvános és titkos kulcsokat az elektronikus digitális aláírás

Digitális aláírás funkciója alapján aszimmetrikus titkosítási algoritmusokat (nyitott) gombot és a nyilvános kulcsú infrastruktúra. A kriptorendszernek alapuló aszimmetrikus titkosítási és megfejtési kulcs segítségével pár - magán és nyilvános kulcsokat, amelyek egyediek az egyes felhasználók, és a digitális tanúsítványt.

A digitális tanúsítvány kiterjesztése a nyilvános kulcsot, beleértve nem csak maga a kulcs, hanem a további leíró információkat kulcs tartozék használata a rendelkezésre álló idő kriptorendszerekben a neve a CA, stb

A fő funkciója a CA - megoszlása az állami és magán kulcs és tanúsítvány ellenőrzést. UT-vel lehet kombinálni, láncok. Superior (root) CA is igazolást állít ki, és a jogot, hogy a kibocsátás a kulcsok alárendelt központja. Ez viszont adhat a jogot, hogy még egy alacsonyabb szintű központ, és így tovább, által kiállított igazolást az egyik központja lehet igazolni egyik szerverrel a láncban. Így lehetőség van arra, hogy létrehoz egy központ titkos kulcs eloszlása a közelben a felhasználót, hogy úgy dönt, hogy lejárassa a fő probléma szempontjából kommunikációs hálózatok.

A tanúsító központok óriási felelőssége, hiszen ők felelősek a megbízhatóság a teljes PKI.

Aszimmetrikus titkosítási technikák

Az elmúlt 20 évben elszaporodtak titkosítórendszer alapuló aszimmetrikus titkosítást, így nem csak megszervezni a bizalmas információ átvitelét nélkül, a titkos kulcs csere, hanem jelentősen kibővíti a funkciókat titkosítás, beleértve a technológiai EDS.

Abban az esetben, az elektronikus aláírás folyamata Az üzenetváltás a következő:

a feladó kap igazoló titkos kulcs központban;

Ezzel a kulcsot generál a digitális aláírás és küld egy levelet;

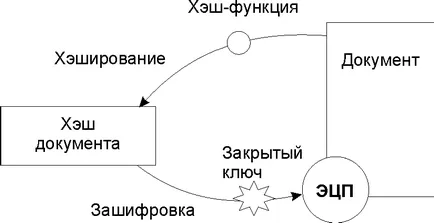

Tekintsük a sematikus ábrája létrehozására és ellenőrzésére digitális aláírást aszimmetrikus titkosítási algoritmus.

Ábra 4.19 - reakcióvázlat aláírás generációs aszimmetrikus titkosítást

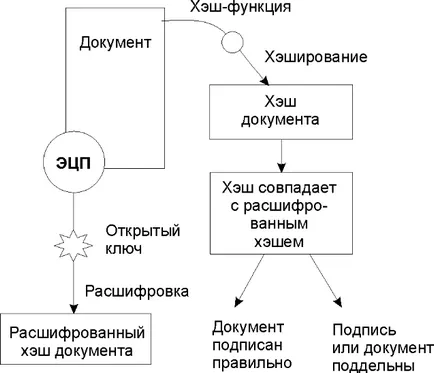

A generál digitális aláírás által aláírt dokumentum tördeljük ki van téve (azaz néhány tömörítési szabvány algoritmus), és a kapott hash (néha emésztett) titkosított privát kulcs (ábra. 4,19). Hash csökkentésére használják az információk mennyisége a titkosítás és így javítja a termelékenységet. Hash függvény, hogy nem 1-1 feltérképezése, a kiválasztott oly módon, hogy ez szinte lehetetlen, hogy szerkeszteni egy dokumentumot, megtakarítás eredménye hasítás. Szerint a hash nem tudja visszaállítani az eredeti dokumentumot, de ez nem szükséges, mivel az elektronikus aláírás ellenőrzését áll összehasonlítjuk a dekódolt nyilvános kulcsot aláírás a hash a dokumentum (ábra. 4,20). A véletlen a magas fokú megbízhatóságot garantálja, egyrészt a változatlanság a dokumentum (hamisítás elleni védelmet), másrészt, hogy írták alá a tulajdonos a privát kulcs.

Ábra 4.20 - rendszere elektronikus aláírás-ellenőrzési aszimmetrikus titkosítást

A speciális kriptorendszernek, amelyek csak a technológiát EDS működnek megfelelően titkosítás nélkül. A formáció az elektronikus aláírás használatos titkosítási algoritmus veszi input hash a dokumentum, így egy privát kulcsot és a digitális aláírás. Ahhoz, hogy a digitális aláírás hitelesítéséhez egy másik titkosítási algoritmus, amelyet meg kell kivonatolt dokumentum ellenőrizhető digitális aláírás és a nyilvános kulcsot. ellenőrző algoritmusnak kiad egy pozitív vagy negatív attól függően, hogy a helyességét az aláírást.

Aszimmetrikus titkosítási algoritmusokat használnak bizalmas kezelése érdekében, amikor üzenetet küld az egyik emberről a másikra. Ebből a célból a feladó elegendő üzenet titkosítása címzett nyilvános kulcs. Mint tudod dekódolni az üzenetet, jóllehet csak a megfelelő privát kulcsot, akkor garantált, hogy nem lesz képes olvasni senki, de a címzett.

A gyakorlatban az egész üzenet nem titkosított nyilvános kulcs. Az a tény, hogy egy aszimmetrikus titkosítási teljesítménye jelentősen elmarad a szimmetrikus, így általában az elején az interaktív ülésén a felek generál szimmetrikus titkos kulcsot (session key) titkosítja a nyilvános kulcsot, és továbbítja a másik viszont csak a titkosított kulcsot. A másik fél elfogadja, és dekódolja azt (természetesen a bizalmasság megőrzése mellett), és minden ezt követő üzenetek már titkosítva session kulcs egyetértett. A végén az ülés a kulcs megsemmisül.

Ha azt szeretnénk, hogy küldjön egy üzenetet az interaktív munkamenet, akkor, hogy ahhoz, hogy a kódolt üzenetet egy titkos kulccsal kódolt nyilvános kulcsával a címzett.

Specialized DiffieHellman-kulcs megállapodás lehetővé teszi az egyes felek kapcsolatot, tudván, a magán- és nyilvános kulcs a partner, hogy a „megosztott titok”, hogy használják, hogy hozzon létre egy titkos kulcsot, amelynek célja, hogy előre koherens szimmetrikus titkosítási algoritmus. Szinte lehetetlen, jóllehet csak a nyilvános kulcsokat, hogy reprodukálja a „megosztott titkos”, amely biztosítja a betolakodó. Az interaktív kapcsolatot oldalán első csere a nyilvános kulcsok, majd kap egy session kulcsot. Amikor a küldő titkosított üzenetet, a küldő egy interaktív munkamenet ismerni kell a nyilvános kulcsot a címzett; tegye a mellékelt nyilvános kulcsot, amely lehetővé teszi a címzett számára, hogy rekonstruálják a titkos kulcsot. A titkosítási rendszer algoritmusa alapján eljárás bizonyíték a tulajdonosi privát kulcs hasonló az eljárás az aláírás elektronikus aláírás, kivéve, hogy az aláíró használják nem a privát kulcsot, és a „megosztott titok”, hogy attól is függ, a nyilvános kulcsát az érintett félnek.