Támadások wordpress-oldalon keresztül XML-RPC hogyan védhetik meg magukat, naukadeneg

Ma történt észre, hogy a helyek a kiszolgáló valahogy lassú betöltése. Ellenőrizze a terhelést a forrásokra, kiderült, hogy a processzor közel 100% -os terhelés (és ez kezdődött délután):

Ebben a post, úgy döntöttem, hogy megosszák az információkat arról, hogyan talál és semlegesíteni a biztonsági rés (érdekes lesz azok számára, akik nem sokat járatos beadásra, de azt akarja, hogy védje meg a helyét).

Mi ez

XML-RPC - olyan protokoll, amely lehetővé teszi, hogy távolról a helyszínen: add bejegyzések / fájlokat, törölni és szerkeszteni őket.

Azonban támadók oldalakon létrehozott WordPress használja az Ön igényeinek:

- szervez DDoS-támadások

- válasszon egy jelszót brute force.

Hogyan lehet azonosítani

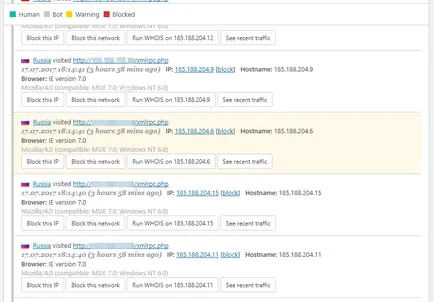

A megelőzés, azt javasoljuk, hogy használja Wordfence Security típusú plug-inek. ami jött létre a számomra.

Ha a beépülő modul nincs telepítve, és nem lehet beállítani a különböző okok miatt, akkor ebben az esetben is van egy módszer (a httpd.conf konfiguráció). De minden esetben tartsa szem előtt, hogy ha van egy érthetetlen terhelés a szerveren, próbálja először ellenőrzi, hogy xmlrpc.php fájl olvasásra.

Biztonsági módszerek

Több lehetőség kínálkozik, ami elvileg lehet csinálni együtt.

Disable XML-RPC

Kikapcsolja az XML-RPC - bővítmény letiltja a funkcionalitást XML-RPC: csak telepíteni és aktiválni.

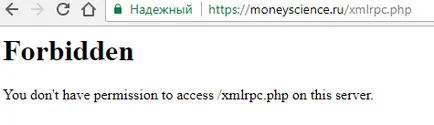

Megtagadja a hozzáférést xmlrpc.php

A .htaccess fájlt, hogy megtagadja a hozzáférést xmlrpc.php:

Értesítések kikapcsolása és linkek

Még nem lesz felesleges Worpdress beállításokat (lásd: „Vita”), távolítsa el a kullancsot a nyomvonalat. pont:

Miután az összes akció, a terhelést a szerver visszatért a normál értékre.